Self Encrypting Drive چیست؟

درایو خود رمزگذاری یا SED یک هارد دیسک یا درایو SSD است که رمزگذاری مبتنی بر سخت افزار دیتا را ارائه می دهد. تمامی اطلاعاتی که به مدیا اختصاص دارند، چه 128-bit یا 256-bit باشند، رمزگذاری میشود. از آنجا که تمام رمزگذاری ها به صورت سخت افزار انجام می شود، استفاده از SED نسبت به رمزگذاری مبتنی بر نرم افزار مزایای زیادی را ارائه می دهد.

هنگامی که از روش رمزگذاری مبتنی بر Software استفاده می شود، تمام داده های نوشته شده و خوانده شده از درایو باید توسط پردازنده سیستم رمزگذاری و رمزگشایی شود. عمل Read\Write، پردازش اضافی به وجود می آورد که منجر به کاهش قابل توجه عملکرد خواهد شد. با Hardware Encryption که توسط SED انجام شده، تغییر محسوسی در عملکرد به وجود خواهد آمد.

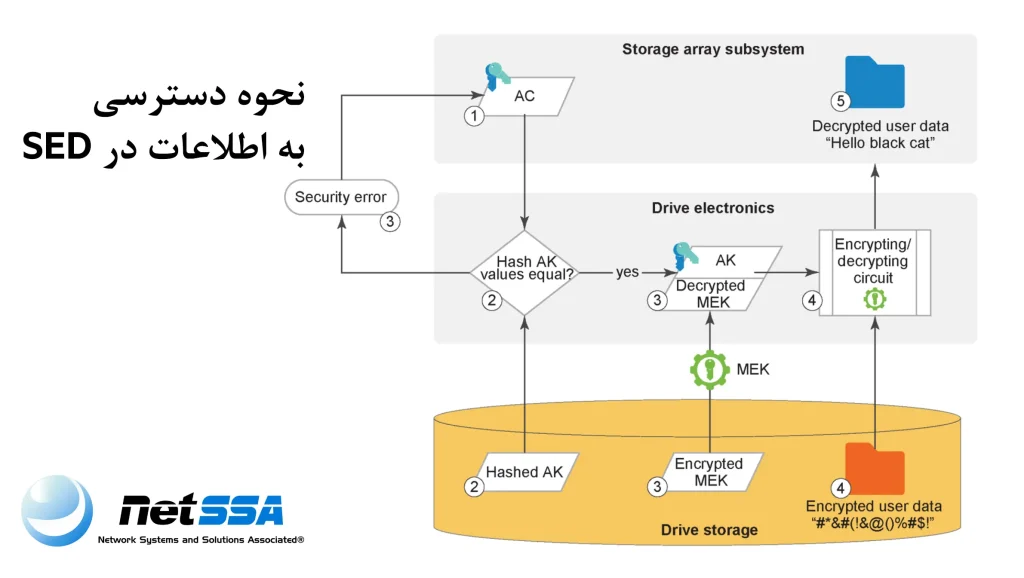

تمامی دستگاه های SED توانایی ایجاد کلید رمزگذاری داده (DEK) را دارند. DEK برای رمزگذاری تمام داده های درایو هنگام Write و در قالب رمزگشایی اطلاعات هنگام Read استفاده می شود. Data Encryption Key توسط درایو تولید می شود و در قالب رمزگذاری شده در چندین مکان در خود درایو ذخیره می گردد.

به طور پیش فرض قفل دستگاه SED باز می شود و DEK برای رمزگذاری و رمز گشایی در زمان انجام عمل Read/Write اطلاعات در مدیا استفاده می شود. تا زمانی که درایو provision و قفل نشود، اطلاعات از امنیت کامل برخوردار نمی شوند. Provisioning در درایو مستلزم ایجاد یک کلید احراز هویت یا AK است که همراه با DEK برای خواندن و نوشتن داده ها در SED استفاده می شود.

از دیگر مزایای استفاده از Self-Encrypting Drive این است که میتوان دستگاه را در عرض چند ثانیه به صورت محافظت شده پاک کرد، در حالیکه با روش های سنتی پاک کردن درایو این عمل تا چند ساعت و یا بیشتر ادامه پیدا میکند. میتوان SED را به صورتی تنظیم کرد که DEK را تغییر دهد و تمام اطلاعات درایو را از بین ببرد. داده هایی که در قالب رمزگذاری غیر قابل دسترسی بودند در صورت باقی ماندن در درایو، هرگز قابل دسترسی نخواهند بود.

فهرست محتوا

نحوه Provisioning و قفل گذاری در SED

همانطور که در بالا گفته شد، برای ایمن سازی کامل داده ها در SED، درایو باید حداقل قفل شده و به درستی provision شود. Provisioning در درایو خود رمزگذاری نیاز به نرم افزار مدیریت SED دارد که کاربر را در زمان ایجاد Authentication Key، راهنمایی می کند. از کلید احراز هویت برای رمزگشایی DEK استفاده می شود. اگر AK درست ارائه نشود، درایو برای همیشه در حالت قفل باقی میماند. تنها پس از رمزگشایی DEK، میتوان عملیات Write و Read اطلاعات را در SED انجام داد. مجموعه عملیاتی که جهت فراهم کردن امنیت داده ها انجام می شود امنیت “Data at rest” را به ارمغان می آورد. اطلاعات در Media برای همیشه رمزگذاری می شوند.

قفل درایو ATA در بایوس اچ پی چیست؟

Drive Lock بخشی از استاندارد ATA است و دسترسی به SED را محدود می کند، مگر اینکه رمز عبور صحیح در هنگام انجام POST برای بازکردن قفل درایو وارد شود. استفاده از ATA Drive Lock نیاز به نرم افزار اضافی نداشته و هنگام استفاده از قفل درایو ATA، دیگر کلید احراز هویت در SED ایجاد نخواهد شد.

این بدان معناست که DEK رمزگذاری نشده است و از سطح امنیتی کمتری برخودار است. در این صورت درایو باید به درستی Provisioning شود که این روش در ادامه توضیح داده خواهد شد. برای مطالعه بیشتر در خصوص فعال کردن قفل درایو ATA می توانید به آدرس https://www.hp.com/go/workstationsupport/ مراجعه کنید.

نرم افزار مدیریتی SED چیست؟

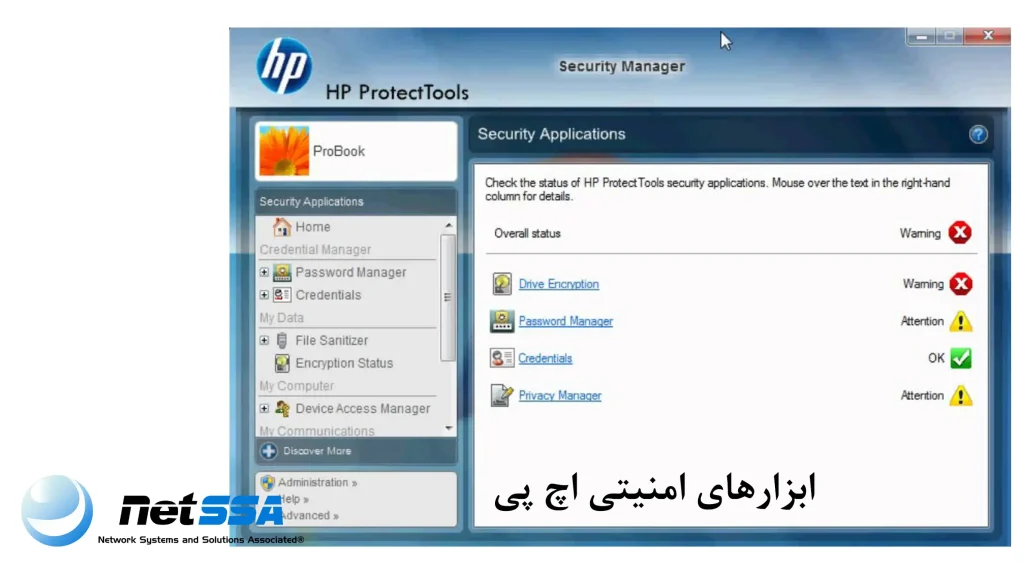

نرم افزار مدیریتی درایو خود رمزگذاری به مدیران آی تی دیتا سنتر ها کمک می کند تا در محیط های خاص به مدیریت SED ها بپردازند. ابزار SED ویژگی هایی از جمله؛ انطباق پذیری امنیتی، سیاست های حفاظت از داده، گزارشات، دیتا ریکاوری و رابط کاربری که مدیریت را ساده می کند، ارائه می دهد. شرکت اچ پی، نرم افزار مدیریتی SED را به عنوان بخشی از HP ProtectTools ارائه می دهد.همچنین بسیاری از بسته های نرم افزاری third party دیگری نیز برای مدیریت SED فراهم می کند.

ابزارهای امنیتی اچ پی

HP ProtectTools تمام Workstation های اچ پی که دارای SED هستند را پوشش می دهد. برای ایجاد SED میتوانید روشی که در زیر توضیح داده شده است را استفاده کنید:

- ابتدا ابزار ProtectTools Security Manager/Credential Manager اچ پی را نصب کنید.

- Drive Encryption را برای HP ProtectTools نصب کنید.

- پس از راه اندازی مجدد یا rebooting، پنجره مربوط به تنظیمات مدیریت امنیتی HP ProtectTools ظاهر خواهد شد.

- بر روی دکمه NEXT برای ادامه مراحل راه اندازی کلیک کنید.

- رمز عبور ویندوز خود را وارد کنید، سپس روی دکمه NEXT کلیک کنید.

- برای راه اندازی SpareKey ورودی ارائه دهید، سپس روی NEXT کلیک کنید. (این مرحله اختیاری است و میتوانید از آن صرف نظر کنید.)

- در صفحه بعدی به شما امکان می دهد تا Windows Logon Security یا Drive Encryption را فعال کنید.

- اگر فقط می خواهید رمز گذاری درایو را فعال کنید، نیازی به فعال سازی Windows Logon Security نخواهید داشت. (با فرض اینکه Windows Logon Security فعال است ادامه توضیحات داده می شود.)

- هم Windows Logon Security و Drive Encryption را انتخاب کرده و دکمه NEXT را کلیک کنید.

- درایو که میخواهید رمزگذاری شود را انتخاب کنید و سپس دکمه NEXT را بزنید. (در صفحه نمایش داده شده گزینه “غیرفعال کردن Sleep Mode برای امنیت بیشتر” وجود دارد. در اینجا غیر فعال بودن حالت Sleep فرض شده است.

- در صورت نیاز سیستم را مجدداً راه اندازی کنید.

راه اندازی SED و مراحل Boot

در طی مراحل provisioning برای SED با استفاده از سرویس های رمزگذاری درایو HP ProtectTools، مراحل زیر انجام خواهد شد:

- رمز عبور AK ایجاد شده است.

- Shadow Master Boot Record در SED ایجاد شده است.

تنظیمات ذکر شده استفاده این امکان که pre-boot برای سیستم عامل فراهم باشد، تا با ورود رمز AK بتوان قفل درایو را باز کرده و دسترسی به داده های ذخیره شده در دستگاه را امکان پذیرمی کند.

پس از اتمام مراحل راه اندازی SED، جریان بوت ورک استیشن طبق مراحل زیر انجام می شود:

- بایوس سیستم سعی میکند Master Boot Record را از SED بخواند.

- مسیر BIOS سیستم هدایت شده و pre-boot OS را بارگذاری می کند.

- کاربر با وارد کردن رمز عبور تعریف شده در طول مراحل setup، احراز هویت می شود.

- اگر احراز هویت موفقیت آمیز باشد، pre-boot OS از مرحله کنترل عبور کرده و به MBR اصلی رفته و سیستم عامل در SED لود می شود.

- اگر احراز هویت موفقیت آمیز نباشد، دستگاه قادر به بوت شدن نخواهد بود.