17 مفهوم و کلمه اختصاری در امنیت شبکه که باید بدانید

تغییرات در معماری شبکه مستلزم رویکردهای جدیدی برای امنیت شبکه است که نیروگاههای قابل اعتماد را با فناوریهای جدید ترکیب میکند. استفاده از ابر عمومی و ابر خصوصی در محل گزینههای اصلی موجود برای شبکههای سازمانی امروزه هستند و جز الزامات جدید برای امنیت شبکه میباشند. مدل گذشته یعنی “محافظت از محیط شبکه” کافی نیست و رهبران امنیت شبکه رویکردهای جدیدی را پذیرفتهاند.

فهرست محتوا

امنیت شبکه برای سیستمهای اطلاعاتی

توماس لینتموت، تحلیلگر و مدیر ارشد گارتنر میگوید:

امنیت شبکه میتواند پیچیده باشد اما امروزه برای همه سیستمها، امنیت اطلاعات اساسی است. خبر خوب اینکه امنیت شبکه، بازاری بالغ با ارائه دهندگان قوی و تثبیت شده است که استارت آپهای نوآور آن را همراهی میکنند و دائم در حال ارائه فناوری جدید و بهتری برای ایمن نگه داشتن شبکه و محافظت از داراییهای سازمانها هستند.

در ادامه مطلب مفاهیم کلیدی که برای درک معماری مدرن امنیت شبکه الزامی است را ارائه میدهیم.

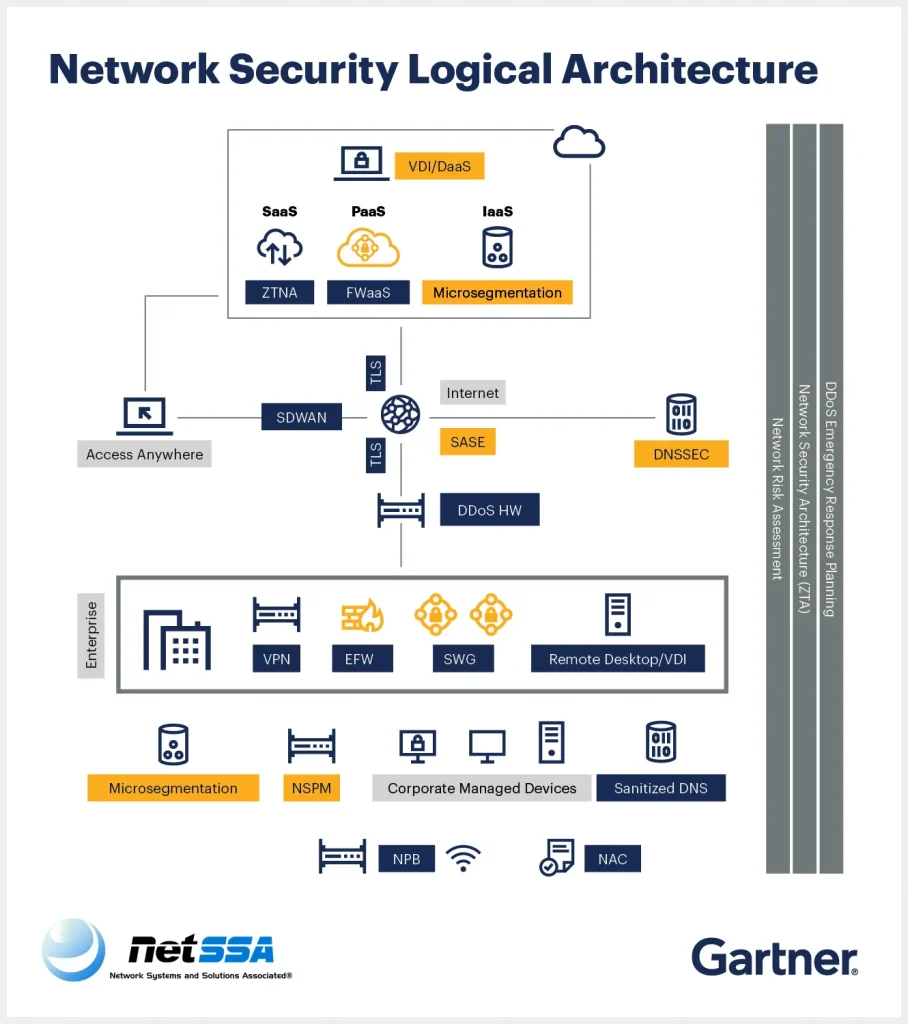

برای استفاده از معماری مدرن امنیت شبکه ابتدا نقشها و مسئولیتهای رهبران امنیت شبکه مشخص میشود، سپس یک معماری منطقی بر اساس نقشه برداری از محدوده نیازمندیهای امنیتی طراحی میشود تا پایهای قوی برای امنیت شبکه ساخته شود.

17 مفهوم کلیدی امنیت شبکه

معماری امنیت شبکه

به مجموعهای از مسئولیتهای مربوط به معماری امنیت ابر، معماری امنیت شبکه و معماری امنیت داده گفته میشود. اگر سازمان بزرگ باشد هریک از این مسئولیتها بر عهده یک شخص خواهد بود اما ممکن است در سازمانهای متوسط هر سه این مسئولیت برعهده یک شخص باشد. مدیران سازمان باید به شخص یا اشخاصی که مسئولیت دارند اختیار اتخاذ تصمیم حیاتی را بدهند.

ارزیابی ریسک شبکه

در این خصوص فهرست کاملی از راههایی که در آن هکرها و افراد غیرمجاز داخلی و خارجی میتوانند از شبکه برای حمله به منابع متصل به آن استفاده کنند، تهیه کنید. زیرا ارزیابی کامل به سازمان این امکان را میدهد که خطرات را تعریف کرده و با کنترلهای امنیتی آنها را کاهش دهد، این خطرات میتواند شامل موارد زیر باشد:

- سیستمها یا فرآیندهایی که درک درستی ندارند.

- سیستمهایی که اندازهگیری سطح ریسک آنها دشوار است.

- سیستمهای ترکیبی که هم در معرض ریسک تجاری و هم ریسک فناوری هستند.

ایجاد ارزیابیهای مفید نیاز به همکاری بین ذینفعان فناوری اطلاعات و کسب و کار برای درک دامنه خطرات دارد.

فرآیند همکاری و ایجاد فرآیندی برای درک تصویر کلی ریسک، به اندازه تهیه مجموعه نهایی الزامات ریسک مهم است.

معماری اعتماد صفر (ZTA)

یک الگوی امنیتی شبکه است که با این فرض عمل میکند که برخی از بازیگران در شبکه متخاصم هستند و نقاط ورودی بسیار زیادی برای محافظت کامل وجود دارد. بنابراین یک موضع امنیتی موثر از داراییهای موجود در شبکه محافظت میکند نه از خود شبکه

مثلا یک پروکسی برای دسترسی دادن به کاربر تصمیم میگیرد که آیا هر درخواست دسترسی را بر اساس یک نمایه ریسک محاسبه شده، که معیار آن عوامل زمینهای ترکیبی مانند برنامه، مکان، کاربر، دستگاه، زمان از روز، حساسیت دادهها و غیره است، اعطا کند یا خیر؟

همانطور که از نام آن مشخص است، ZTA یک معماری است، نه یک محصول شما نمیتوانید آن را بخرید؛ با این حال، میتوانید آن را از برخی از عناصر فنی موجود در این لیست توسعه دهید.

فایروال شبکه

یک محصول امنیتی بالغ و شناخته شده با طیف وسیعی از عملکردها است که با هدف جلوگیری از دسترسی مستقیم اشخاص به سرورهای شبکه میزبان برنامهها و دادههای سازمان مورد استفاده قرار میگیرد. فایروالهای شبکه انعطاف پذیری را ارائه میدهند و برای شبکههای داخلی و همچنین ابر استفاده میشوند. برای ابر، محصولات متمرکز بر ابر و همچنین روشهایی وجود دارد که ارائه دهندگان IaaS برای انجام برخی از عملکردهای مشابه به کار میبرند.

دروازه وب امن

از هدف گذشته خود برای بهینهسازی پهنای باند اینترنت به منظور محافظت از کاربران در برابر محتوای مخرب اینترنت تکامل یافته است. عملکردهایی مانند فیلتر کردنURL، ضد بدافزار، رمزگشایی و بازرسی وبسایتهای قابل دسترسی از طریق HTTPS ، پیشگیری از دست دادن داده (DLP). در این خصوص محصولات فایروال فورتیوب (WAF) از شرکت فورتینت را مشاهده کنید.

پیشنهاد مطالعه: انواع پروتکلهای شبکه

دسترسی از راه دور

کمتر به شبکههای خصوصی مجازی (VPN) وابسته میشود و به طور فزایندهای به دسترسی به شبکه بدون اعتماد (ZTNA) وابسته است که داراییها را برای کاربران نامرئی نگه میدارد و از پروفایلهای متنی برای تسهیل دسترسی به برنامههای کاربردی استفاده میکند.

سیستم پیشگیری از نفوذ (IPS)

در برابر آسیبپذیریهایی که نمیتوانند وصله (Patch) شوند (مثلاً در برنامههای بستهبندی شدهای که ارائهدهنده خدمات دیگر پشتیبانی نمیکند) با قرار دادن یک دستگاه IPS در راستای سرور بدون patch برای شناسایی و مسدود کردن یک حمله، محافظت میکند. عملکرد IPS اغلب در سایر محصولات امنیتی گنجانده شده است، اما محصولات مستقل نیز وجود دارند. IPS در حال احیای مجدد است زیرا کنترلهای بومی ابری برای گنجاندن آن کند بودهاند.

کنترل دسترسی شبکه

شفافیت کامل همه چیز در شبکه و کنترل مبتنی بر سیاست را بر دسترسی به زیرساخت شبکه (معرفی انواع زیرساخت IT) فراهم میکند. خطمشیها ممکن است دسترسی را براساس نقش کاربر، احراز هویت یا عوامل دیگر تعریف کنند.

کارگزار بسته های شبکه

معیاری که ثابت میکند برنامه امنیت سایبری شما کار میکند، این قابلیت را بوجود میآورند تا وسایل کارگزار بستههای شبکه که ترافیک شبکه را پردازش میکنند تا سایر وسایل نظارتی، مانند دستگاههایی که به نظارت بر عملکرد شبکه و نظارت مرتبط با امنیت اختصاص داده شدهاند، بتوانند کارآمدتر عمل کنند. ویژگیها شامل فیلتر کردن دادههای بسته برای شناسایی سطح ریسک، توزیع بارهای بسته و درج مهر زمان مبتنی بر سختافزار و موارد دیگر است.

سیستم نام دامنه سالم (DNS)

DNS یک سرویس ارائه شده توسط فروشنده است که به عنوان سیستم نام دامنه برای یک سازمان عمل میکند و از دسترسی کاربران نهایی (از جمله کارگران از راه دور) به سایتهایی که شهرت ضعیفی دارند جلوگیری میکند.

کاهش DDoS

تأثیر مخرب حملات انکار سرویس توزیع شده (DDoS) را بر عملیات شبکه محدود میکند. این محصولات برای محافظت از منابع شبکه در داخل فایروال، منابعی که در محل اما در مقابل دیوار آتش شبکه قرار دارند و منابع خارج از سازمان، مانند منابع ارائه دهندگان خدمات اینترنتی یا تحویل محتوا، رویکردی چندلایه دارند.

شبکههای مدیریت خط مشی امنیت شبکه (NSPM)

شامل تجزیه و تحلیل و ممیزی برای بهینهسازی قوانینی است که امنیت شبکه را هدایت میکند، همچنین گردش کار مدیریت، آزمایش قوانین و ارزیابی انطباق و تجسم را تغییر میدهد.

ابزارهای NSPM ممکن است از یک نقشه شبکه بصری استفاده کنند که همه دستگاهها و قوانین دسترسی به فایروال را نشان میدهد که روی چندین مسیر شبکه قرار گرفتهاند Microsegmentation فناوری است که مهاجمی را که قبلاً در شبکه قرار دارد از حرکت جانبی در داخل آن برای دسترسی به داراییهای حیاتی باز می دارد.

ابزارهای Microsegmentation

این ابزارها برای امنیت شبکه به سه دسته تقسیم میشوند:

- ابزارهای مبتنی بر شبکه در سطح شبکه، اغلب همراه با شبکههای تعریفشده توسط نرمافزار، مستقر میشوند و برای محافظت از داراییهایی که به شبکه متصل هستند، خدمت میکنند.

- ابزارهای مبتنی بر هایپروایزر که به شکل اصلی میکروسگمنتیشن بودند که برای افزایش دید ترافیک شبکه غیرشفاف در حال حرکت بین هایپروایزرهای مختلف توسعه یافتند.

- ابزارهای مبتنی بر عامل میزبان، یک عامل را روی میزبانهایی که میخواهند از بقیه شبکه جدا کنند، نصب میکنند. راه حلهای عامل میزبان به همان اندازه روی بارهای کاری ابری، بارکاری هایپروایزر و سرورهای فیزیکی به خوبی کار میکنند.

Secure Access Service Edge (SASE)

چارچوبی جدید است که توابع امنیت شبکه جامع، مانند SWG، SD-WAN و ZTNA را با قابلیتهای WAN جامع برای پشتیبانی از نیازهای دسترسی امن سازمانها ترکیب میکند.

هدف SASE، ارائه یک مدل خدمات امنیتی یکپارچه برای ارائه عملکرد در سراسر یک شبکه به روشی مقیاسپذیر، انعطافپذیر و کم تأخیر است.

شناسایی و پاسخ شبکه

به طور مداوم سوابق جریان و ترافیک ورودی و خروجی را تجزیه و تحلیل میکند تا رفتار عادی شبکه را مستند کند، بنابراین میتواند برای سازمان ناهنجاریها را شناسایی و هشدار دهد. این ابزارها از ترکیبی از یادگیری ماشین (ML)، اکتشاف، تجزیه و تحلیل و تشخیص مبتنی بر قانون استفاده میکنند.

افزونههای امنیتی DNS

یک افزونه برای پروتکل DNS است که هدف آن احراز هویت پاسخهای DNS است. مزایای امنیتی DNSSEC مستلزم امضای دیجیتالی دادههای DNS معتبر است، که فرآیندی فشرده بر روی پردازشگر است.

فایروال به عنوان سرویس (FWaaS)

یک فناوری جدیدتر است که نزدیک به SWG مبتنی بر ابر است که از طریق اتصالات VPN بین نقاط پایانی و دستگاههای لبه شبکه و پشته امنیتی در ابر عمل میکند. همچنین میتواند کاربران نهایی را از طریق تونلهای VPN به خدمات داخلی متصل کند. FWaaS بسیار کمتر از SWG رایج است.