حمله دیداس چیست؟ نحوه جلوگیری از حملات DDoS

حمله انکار سرویس توزیع شده (دیداس) که مخفف Distributed Denial of Service یکی از خطرناکترین بردارهای حمله است که در آن هدف خراب کردن سرویسها یا سرقت اطلاعات نیست، بلکه هکرها به دنبال از دسترس خارج کردن سرویسها، شبکه یا سرور هستند تا امکان پاسخگویی به درخواستهای عادی کاربران فراهم نشود. بهطور مثال، حملههای DDoS میتوانند پهنای باند یک شبکه را بهطور کامل مصرف کرده یا مانع از آن شوند تا سرور بتواند به وظایف اصلی خود پاسخ دهد. این حملهها با ارسال حجم عظیمی از بستههای دادهای برای هدف انجام میشود تا قربانی با انبوهی از درخواستها روبرو شود. در چنین شرایطی کاربران عادی نمیتوانند از خدمات یک شرکت استفاده کنند.

فهرست محتوا

جلوگیری از حملات ddos

بهطور کلی، یک راهحل جامع و دقیق برای غلبه بر این مدل حملهها وجود ندارد، اما این امکان وجود دارد که حملهها را در کوتاهترین زمان شناسایی کرد یا خسارت را به حداقل رساند. بهطور مثال، سرپرستان شبکه میتوانند با پیکربندی درست دیوارهای آتش، بهرهمندی از خدمات شرکتهایی که زیرساختهایی برای مقابله با این حملهها ارایه میکنند، بهکارگیری زیرساختهای ظرف عسل (Honeypot) و موارد این چنینی قادر به مقابله نسبی با حملههای DDoS بپردازند.

با اینحال، سازمانهای بزرگ برای مقابله با این حمله از مکانیزمهای جامعتری مثل فیلتر ترافیک ورودی شبکه، فیلترینگ آدرسهای آیپی بر مبنای تاریخچه، تغییر آدرس آیپی و متعادلسازی بار استفاده میکنند که به میزان قابل توجهی در کاهش خسارت و شناسایی زودهنگام حملهها موثر است. یکی دیگر از راهحلهای قدرتمند برای مقابله با این مدل حملهها، بهکارگیری سرور پروکسی (proxy server) و انتقال سرویس است تا اگر مهاجمان توانستند از سد فیلترها عبور کنند، خسارت کمتری به کانالهای ارتباطی وارد کنند و دسترسی به سرویسها بهطور کامل قطع نشود.

پیشنهاد مطالعه: spoofing چیست

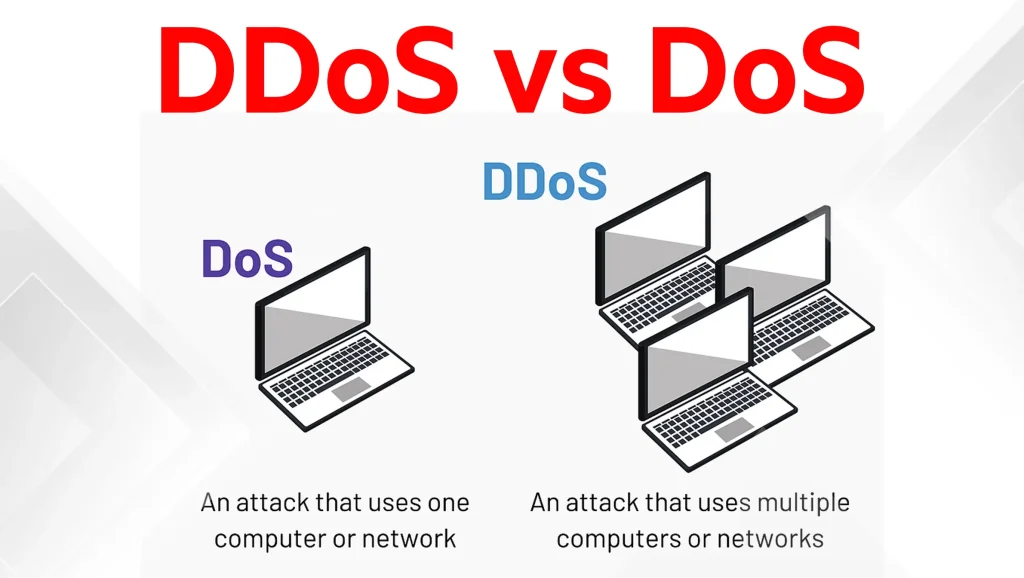

تفاوت حمله DDoS با حمله DoS

حملههای DoS و DDoS به لحاظ کارکرد، شباهت زیادی به یکدیگر دارند، اصلیترین تفاوت این دو بردار حمله در این است که در حملههای DDoS به جای آنکه حمله از یک نقطه واحد انجام شود از دستگاهها و مکانهای مختلف انجام میشود و همین مسئله شناسایی منشا حملههای DDoS را سخت میکند. در چنین شرایطی اگر سازمانی از راهحلهای قدرتمندی استفاده نکرده باشد، بسته به شدت حمله ظرف مدت کوتاهی قربانی شده و قادر به پاسخگویی به درخواستهای کاربران نخواهد بود.

با توجه به اینکه در یک حمله ddos تعداد درخواستهای ارسالی از طرف کلاینتهای حمله کننده کمتر از حمله DoS است، شناسایی ترافیک و مسدودسازی ترافیک مخرب از عادی سختتر است، زیرا ضریب خطا در شناسایی ماشینهایی که ترافیک عادی دارند از ماشینهایی که مخرب هستند زیاد است و اگر اشتباهی در این زمینه اتفاق افتد، دسترسی یک یا گروهی از کاربران به یک سرویس یا سایت قطع میشود.

پیشنهاد مطالعه: انواع باج افزار

تشخیص حملات ddos

در اولین گام باید نقطهای که این ترافیک مخرب را تولید میکند شناسایی کنید. بهترین راهحل در این زمینه تعریف قواعد مشخص و الگوی ترافیک عادی است تا بر مبنای آن، امکان تشخیص ترافیک واقعی فراهم شود. در مرحله بعد باید از مکانیزم فیلترینگ که در پاراگراف قبل به آن اشاره کردیم استفاده کنید. فیلتر ترافیک در لایه شبکه و دیوارآتش مانع رسیدن ترافیک به سرور میشود. در نهایت باید چکلیستی آماده کنید که در شناسایی این مدل حملهها کمک میکنند. این چک لیست باید مواردی مثل نظارت و تحلیل ترافیک وب سایت، تاخیر وب سایت در پاسخگویی و دسترسی به وبسایت و افزایش ناگهانی و غیرعادی بارکاری پردازنده مرکزی را شامل شود.

حمله ddos با cmd

یکی از ابتداییترین و سادهتری روشهایی که برای پیادهسازی این حملهها از آن استفاده میشود، خط فرمان ویندوز است. برای پیادهسازی یک چنین حملهای باید مراحل زیر را انجام دهید:

ابتدا روی منو شروع ویندوز کلیک کنید و در کادر Run دستور cmd را تایپ کرده و کلید اینتر را فشار دهید.

در پنجره ظاهر شده دستور Ping را همراه با آدرس آیپی سایت یا سرور بدون وارد کردن //:http یا //:https وارد کنید. بهطور مثال، اگر از دستور با دستور Ping Ip -t -i 0 به این شکل استفاده کنید، یک حمله DDoS را پیادهسازی خواهید کرد. دقت کنید در این حالت، باید به جای Ip، آیپی هدف و به جای 0 حجم بستههای ارسالی به سمت سایت هدف را مشخص کنید.

حمله smurf

این حمله از سه بخش اصلی سایت مبدا، سایت Bounce و سایت هدف تشکیل شده است. در پیادهسازی حمله فوق، هکر از سایت مبدا بسته اطلاعاتی از نوع پینگ را برای آدرس سایت پرش به شکل همهپخشی (Broadcast) ارسال میکند، اطلاعات در شبکه منتشر میشود و در نهایت سیستمها پاسخ را به جای فرستادن به سایت مبدا به سایت هدف ارسال میکنند. در این حالت، سایت هدف به دلیل ناتوانی و ناشناس بودن بستههای ارسالی قدرت پاسخگویی به درخواستها را نخواهد داشت و فریز میشود.

DoS attack

در حمله Dos هکر از یک سیستم درخواستها را ارسال میکند و به همین دلیل امکان ردیابی منشا بروز این حمله زیاد است. با اینحال، هکرها برای آنکه شناسایی نشوند یک کامپیوتر یا سروری را هک میکنند و از سیستم قربانی برای پیادهسازی حمله به هدف موردنظر استفاده میکنند. در این حالت قربانی هیچگاه متوجه نمیشود که سامانه او ناخواسته در حال حمله به سرور یا وبسایتی است.

دیداس با ترموکس

بهطور معمول اصلیترین نرمافزاری که هکرها برای پیادهسازی حملههای ddos از آن استفاده میکنند، نرمافزار رایگان ترموکس است. در این حمله پردازنده مرکزی، با حجم عظیمی از بستههای اطلاعاتی روبرو میشود. در بیشتر موارد کارشناسان امنیتی نمیتوانند به شکل دقیقی با مسدود کردن یک آدرس آیپی این حمله را مهار کنند، زیرا شناسایی ترافیک کاربر عادی از ترافیک مخرب با توجه به وسعت آدرسهای آیپی کار سختی است. هکرها از این حمله برای هدر دادن پهنای باند موجود بین هدف و اینترنت استفاده میکنند. جالب آنکه امکان پیادهسازی این حمله از طریق یک گوشی اندرویدی نه چندان گرانقیمت نیز وجود دارد.

حمله دیداس با ترموکس

برای پیادهسازی حمله دیداس با ترموکس، ابتدا باید برنامه Termux را از پلیاستور دانلود و روی گوشی اندرویدی نصب کنید. پس از نصب، آنرا اجرا کنید تا صفحه خط فرمان ظاهر شود. صفحهای که اجازه اجرای دستورات را میدهد. در ادامه دستورات زیر را وارد کنید:

$ apt update && upgrade

$ pkg install git

$ pkg install paython2

$ git clone https://github.com/ujjawalsaini3/hulk

پس از آنکه پیشنیازهای مقدماتی را نصب کردید، در ادامه دستورات زیر را اجرا کنید:

$ cd hulk

$ chmod + x hulk.py

$ python2 hulk.py “Url Target”

دقت کنید در آخرین سطر، باید آدرس هدف که وبسایت است را وارد کنید تا حمله آغاز شود. البته اگر هدف توسط سرویسهای مثل شبکه توزیع محتوا محافظت شده باشند، این حمله تاثیر خاصی روی آنها نخواهد داشت.

دیداس رینبو چیست؟

این حمله در اصل یک بردار DDoS نیست و اشاره به خبری دارد که ژانویه 2020 در ارتباط با شرکت بازیسازی یوبیسافت منتشر شد. در این حمله شرکت فوق شکایتی از اپراتور SNG.one کرد و اذعان کرد، سایت فوق زیرساختهای لازم برای پیادهسازی یک حمله DDoS علیه بازیهای آنلاین این شرکت مثل Rainbow Six Siege را ترتیب داده است.

در نهایت اپراتور SNG.One توسط دادگاه منطقهای ایالات متحده متهم شناخته شد و مجبور شد مبلغ 153000 دلار غرامت به شرکت یوبیسافت پرداخت کند. در متن این شکایت آمده بود که SNG.one سرویسهایی که کاربرد دوگانه دارند را در اختیار سایتهایی مثل r6s.support قرار دادهاند تا حملهای هدفمند برای از دسترس خارج کردن بازی آنلاین Rainbow Six Siege ترتیب دهند.

Ddos مخفف چیست؟

حمله منع سرویس توزیع شده (DDoS) سرنام Distributed Denial of Service به منظور از دسترس خارج کردن موقت یا دائمی یک سایت یا سرور اجرا میشود. در بیشتر موارد، این حمله از طریق شبکهای از کامپیوترهای آلوده انجام میشود که به آنها بات گفته میشود و اجماع آنها باتنت نام دارد. باتها تجهیزات هوشمندی هستند که قابلیت اتصال به اینترنت را دارند و بدون اطلاع کاربر تحت کنترل هکرها قرار دارند. مجرمان از طریق آلودهسازی تجهیزاتی مثل گجتهای اینترنت اشیا، روترها، دوربینهای تحت شبکه و کامپیوترهای دسکتاپ میتوانند حملههای چند گیگابیت بر ثانیه را برای مدت زمان طولانی اجرا کنند.

امنیت در مقابل اختلال سرویس

شناسایی و مقابله با حملههای DDoS کار سختی است و محافظت کامل از شبکه در برابر حملات ddos تقریبا غیر ممکن است، زیرا مهاجم با داشتن حداقل امکانات نیز میتواند تداخل شدیدی در شبکه ایجاد کند و آنرا از دسترس خارج کند. بهترین روش برای محافظت در برابر حملات ddos، تنظیم دقیق سرورهای شبکه و قراردادن پروتکلهای مانند NTP، DNS، SSDP، SNMP و Chargen روی سرورهای اختصاصی است که امنیت زیادی دارند.

پیشنهاد مطالعه: انواع پروتکل های شبکه

علاوه بر این، بهتر است سرورهای شبکه در قالب یک برنامه استراتژیک مستمر بازبینی و آزمایش شوند تا آسیبپذیریهای احتمالی آنها شناسایی شود. نکته مهم دیگری که باید به آن دقت کنید بهکارگیری فیلترهای Anti-Spoofing است که تا حدود زیادی توانایی مقابله با نوع خاصی از این حملهها بهنام Spoofed Source IP را دارد که با کمترین منابع قابل انجام است و حتا امکان از دسترس خارج کردن سایتهای بزرگ را نیز دارد. مالکان وبسایتها برای مقابله با این مدل حمله باید از مکانیزمهایی همچون الگوی کپچا که برای شناسایی کاربر واقعی از آنها استفاده میشود، بهره ببرند.

اگر در نظر دارید از سرویسهای ابرمحور استفاده کنید، پیشنهاد میکنیم از مکانیزم دیوارهای آتش وبمحور (WAF) سرنام web application firewall یا همان فایروال فورتی وب استفاده کنید که میتوانند الگوهای رفتاری کاربران را ارزیابی کنند و اجازه ندهند ترافیک مشکوک به زیرساختها وارد میشوند. ابزارهای شناسایی نفوذ IDS و IPS، راهکار دیگری در این زمینه هستند که میتوانند سوء استفاده از پروتکلهای معتبر به عنوان یک ابزار حمله را تشخیص دهند. این سامانهها میتوانند به همراه دیوارهای آتش استفاده شوند تا به شکل خودکار در مواقع لزوم ترافیک را مسدود کنند.