آشنایی با VXLAN و تفاوت ها و مزایای آن نسبت به VLAN

شبکه محلی توسعهپذیر (VXLAN) یک استاندارد مجازیسازی شبکه است که از سوی گروه ویژه مهندسی اینترنت (IETF) به دنیای فناوری اطلاعات معرفی شد. این شبکههای مجازی میتوانند از ظرفیت زیرساخت شبکه فعلی بدون اعمال تغییر در زیرساخت سختافزاری استفاده کنند و به همین دلیل است که مورد توجه مدیران شبکهها قرار دارند. پیادهسازی شبکههای منطقی بر مبنای فناوریهای مجازیساز به سرپرستان شبکه این توانایی را میدهد تا در زمان کوتاهی فرآیند گسترشپذیری شبکه را اجرایی کنند. در شرایطی که این فناوری از سوی کارگروه IETF ارائه شده، اما در سالهای بعد، شرکتهایی مثل سیسکو، ردهت، برادکام، آریستا و سیتریکس آنرا توسعه دادند.

خرید انواع سرور hp در نتسا با گارانتی معتبر

فهرست محتوا

VXLAN چیست؟

VXLAN یک پروتکل تونلسازی لایه 2 روی لایه 3 است که به سگمنتهای شبکه اجازه میدهد روی شبکه قابل مسیریابی فیزیکی که توسط تجهیزاتی مثل سوییچها و روترها تعریف شده است، گسترش پیدا کنند. این فرآیند از طریق مکانیزم کپسولهسازی فریم اترنت با افزودن هدرهای مربوط به پروتکلهای UDP، IP به شبکه محلی مجازی توسعهپذیر انجام میشود. با توجه به افزودن هدرهای فوق، بدیهی است که اندازه بستهها افزایش پیدا کند و چیزی در حدود 50 بایت به اندازه بستهها افزوده میشود. از اینرو، شرکتهای فعال در زمینه ارائه این خدمات مثل VMware پیشنهاد میدهند که کارشناسان شبکه، اندازه MTU را حداقل 1600 بایت روی تمام رابطها در زیرساخت فیزیکی و سوییچهای مجازی (vSwitch) تنظیم کنند. هنگامی که VXLAN پیادهسازی میشود، زمانی که ماشین مجازی ترافیکی را برای ماشین مجازی دیگری روی شبکه مجازی یکسانی ارسال میکند، در ادامه، میزبانهای مبدا و مقصد، این ماشینهای مجازی را از طریق نقاط پایانی VXLAN و بر مبنای یک معماری داخلی که شبکه محلی گسترشیافته مجازی (VTEP) سرنام VXLAN Tunnel End Points نامیده میشود به یکدیگر متصل میکنند. نقاط پایانی تونل در شبکه مذکور تحت عنوان رابطهای VMKernel روی میزبانها پیکربندی میشوند. بلوک هدر آیپی خارجی در فریم VXLAN شامل آدرسهای آیپی مبدا و مقصد است که توسط هایپروایزر تعریف شده است. زمانیکه بستهای از سمت ماشین مجازی مبدا برای گرهای ارسال میشود، ابتدا توسط هایپروایزر مبدا کسپوله میشود و برای هایپروایزر مقصد ارسال میشود. هایپروازیر مقصد بسته را دریافت میکند، فریم اترنت را از وضعیت کپسوله خارج میکند و آنرا برای گره مقصد ارسال میکند. به این ترتیب، VXLANها شبیه واحدهای جداگانه در یک ساختمان آپارتمانی هستند: هر آپارتمان یک واحد مسکونی مجزا و خصوصی در یک ساختمان مشترک است، همانطور که هر VXLAN یک بخش مجزا و خصوصی از شبکه در یک شبکه فیزیکی مشترک است. از نظر فنی، VXLAN به یک شبکه فیزیکی اجازه میدهد تا به 16 میلیون شبکه مجازی یا منطقی تقسیم شود. این کار با کپسوله کردن فریمهای اترنت لایه 2 در یک بسته پروتکل دیتاگرام کاربر (UDP) لایه 4 به همراه هدر VXLAN انجام میشود. VXLAN در ترکیب با یک شبکه خصوصی مجازی اترنت (EVPN) که ترافیک اترنت را در شبکههای مجازی با استفاده از پروتکلهای WAN حمل می کند، به شبکههای لایه 2 اجازه میدهد تا با شبکه لایه 3 یا MPLS ارتباط برقرار کنند.

پیشنهاد مطالعه: پروتکل MPLS چیست؟ مقایسه آن با SDWAN

مزایای VXLAN

از آنجایی که VXLANها داخل یک بسته UDP کپسوله میشوند، میتوانند روی هر شبکهای که قادر به انتقال بستههای UDP باشد، اجرا شوند. چیدمان فیزیکی و فاصله جغرافیایی بین گرههای شبکه زیربنایی مهم نیست، تا زمانی که دیتاگرامهای UDP از انتهای تونل VXLAN کپسولهکننده (VTEP) به پسولهکننده ارسال شوند. هنگامی که VXLAN با EVPN ترکیب میشود، اپراتورها میتوانند شبکههای مجازی را از پورتهای شبکه فیزیکی روی هر سوئیچ شبکه فیزیکی که از این استاندارد پشتیبانی میکند و بخشی از همان شبکه لایه 3 است، ایجاد کنند. به عنوان مثال، میتوانید یک پورت از سوئیچ A، دو پورت از سوئیچ B و یک پورت دیگر از سوئیچ C بگیرید و یک شبکه مجازی ایجاد کنید که به تمام دستگاههای متصل به عنوان یک شبکه فیزیکی واحد نمایش داده شود. دستگاههایی که در این شبکه مجازی قرار دارند، قادر نخواهند بودند ترافیک سایر VXLANها یا زیرساخت شبکه زیربنایی را مشاهده کنند. VXLAN مزایای متعددی را برای شبکههای مدرن ارائه میدهد که در ادامه به برخی از آنها اشاره میکنیم:

انعطافپذیری و مقیاسپذیری: VXLAN به شما این امکان را میدهد که به طور پویا و کارآمد، شبکههای مجازی را در زیرساخت شبکه فیزیکی ایجاد کنید. این امر به شما انعطافپذیری لازم برای جداسازی ترافیک شبکه، پویاسازی منابع و پشتیبانی از برنامههای کاربردی جدید را بدون نیاز به تغییرات عمده در زیرساخت فیزیکی موجود میدهد.

جداسازی امن: VXLAN ترافیک هر شبکه مجازی را به طور کامل ایزوله میکند و از آن در برابر سایر شبکههای مجازی و ترافیک شبکه زیربنایی محافظت میکند. این امر امنیت شبکه را به طور قابل توجهی افزایش میدهد و از نشت ترافیک، استراق سمع و سایر تهدیدات امنیتی جلوگیری میکند.

سادگی در استفاده: VXLAN بر روی زیرساخت شبکه IP یا MPLS موجود اجرا میشود و نیازی به تغییرات عمده در سختافزار یا نرمافزار شبکه ندارد. این امر استقرار و مدیریت VXLAN را آسان میکند و آن را به یک راه حل ایدهآل برای سازمانهایی تبدیل میکند که به دنبال ارتقای قابلیتهای شبکه مجازی خود هستند.

کارایی: VXLAN از ترافیک اترنت به طور کارآمد استفاده میکند و از هدر رفتن پهنای باند جلوگیری میکند. این امر به شما کمک میکند تا از منابع شبکه خود به طور کامل استفاده کنید و از هزینههای عملیاتی خود بکاهید.

سازگاری: VXLAN با طیف گستردهای از تجهیزات شبکه از جمله سوئیچها، روترها و سرورها سازگار است و به شما امکان میدهد تا VXLAN را به طور یکپارچه با زیرساخت شبکه موجود خود ادغام کنید.

پشتیبانی از برنامههای کاربردی مدرن: VXLAN به طور ایدهآل برای پشتیبانی از برنامههای کاربردی مدرن مانند ابر، شبکههای تعریفشده توسط نرمافزار (SDN) و اینترنت اشیا (IoT) طراحی شده است. این امر به شما امکان میدهد تا به طور انعطافپذیر و کارآمد از تقاضاهای شبکه در حال تحول خود پشتیبانی کنید.

در کنار مزایای ذکر شده، VXLAN همچنین میتواند به شما در سادهسازی مدیریت شبکه، بهبود قابلیت اطمینان شبکه و افزایش پویایی کلی شبکه کمک کند. در مجموع، VXLAN یک راهحل قدرتمند و انعطافپذیر برای مجازیسازی شبکه است که مزایای متعددی را در اختیار سازمانها قرار میدهد.

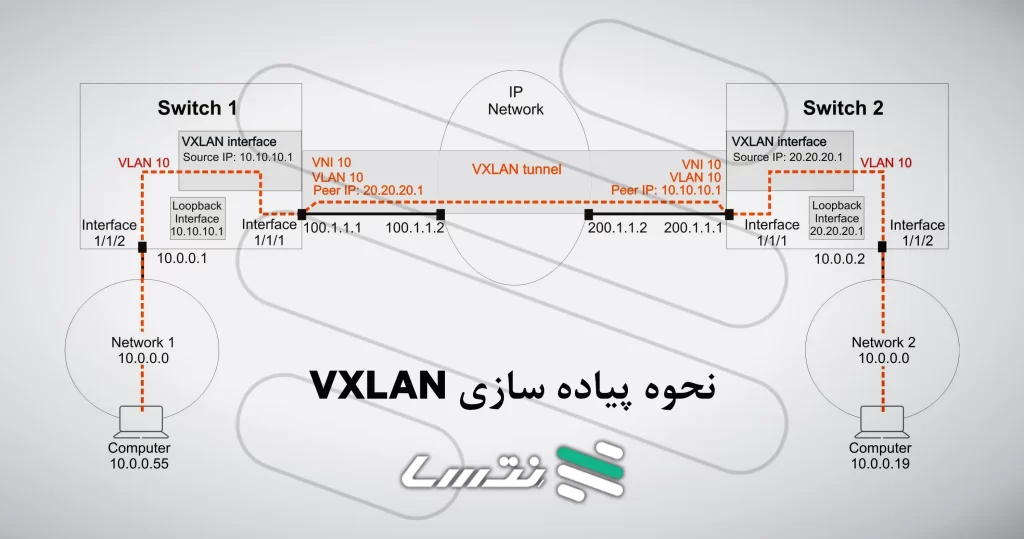

نحوه پیاده سازی VXLAN

هایپروایزر قدرتمند VMware NSX-V و همچنین VMware NSX-T اجازه میدهند یک زیرساخت مجازیسازی شبکه را پیادهسازی کنید و به این شکل به شبکه نرمافزار محور قدرتمندی دست پیدا کنید. نرمافزار NSX-V از طریق انتزاعی کردن شبکه فیزیکی و استفاده از یک لایه نرمافزاری و پیادهسازی شبکههای فیزیکی چندگانه، اجازه میدهد به شکل سادهای به منابع شبکه دسترسی داشته باشید. همچنین، NSX-V سرویسهای مختلفی در ارتباط با شبکه مجازی را از طریق یک لایه انتزاعی در اختیارتان قرار میدهد. VMware ابزارها و راهحلهای قدرتمندی در زمینه مجازیسازی شبکه به بازار عرضه کرده است که NSX-V، NSX-T و NSX-MH از محبوبترین آنها هستند. NSX-V هایپروایزر است، درست به همان صورتی که NSX-T است، اما NSX-Multi Hypervisor که NSX-MH نامیده میشود، هایروایزری است که برای محیطهای OpenStack طراحی شده است. این راهحلها شباهتهای زیادی به یکدیگر دارند، اما در برخی از مفاهیم فنی و معماری تفاوتهایی دارند. درست به همان ترتیبی که هایپروایزر vSpher اجازه میدهد فرآیندهای ساخت و حذف اسنپشات و نظارت بر ماشین مجازی را به شکل دقیقی انجام دهید، NSX نیز به شکل برنامهریزی شده، همین کار را بر روی یک شبکه مجازی میدهد. همچنین، NSX امکان استقرار در زیرساخت شبکه فیزیکی فعلی را دارد و شما را مجبور نمیکند تا تغییری در زیرساخت اعمال کنید. در نهایت استقرار NSX مشکلی در شبکه یا ترافیک فعلی به وجود نمیآورد. به بیان سادهتر، یک مکانیزم یکپارچه در بالای زیرساخت فعلی مستقر میکند تا دسترسی به سرویسها روی این شبکه مجازی یکسان با شبکه سنتی باشد. NSX یکسری سرویسها و ویژگیهای کاربردی ارائه میدهد که باعث میشود شبکهای پایدار و مطمئن را پیادهسازی کنید. برخی از این ویژگیهای شاخص به شرح زیر هستند:

Logical Switching: اولین و مهمترین ویژگی کلیدی، توانایی ساخت سوییچهای منطقی لایه 2 و 3 با هدف ایزولهسازی بارهای کاری و تفکیک فضای آدرس IP میان شبکههای مجازی است. این سرویس، کلیدیترین قابلیتی است که NSX ارائه میکند که با استفاده از آن قادر خواهید بود دامنههای پخشی (broadcast) منطقی در فضای مجازی ایجاد کنید. در چنین شرایطی نیازی نیست تا هیچ شبکه منطقی روی سوییچهای فیزیکی ایجاد کنید. همچنین، شما را از محدودیت ساخت 4096 دامنه پخشی فیزیکی (VLANS) نجات میدهد.

NSX gateway Services: سرویس دروازه لبه با هدف متصل کردن شبکههای فیزیکی و منطقی مورد استفاده قرار میگیرند. در این حالت، یک ماشین مجازی در شبکه منطقی از طریق گیتوی به شبکه فیزیکی متصل میشود.

Logical Routing: هنگامی که چند ماشین مجازی عضو دامنههای مجازی میشوند، باید توانایی ترافیک را از یک سوییچ منطقی به سوییچ دیگر را داشته باشید. این کاری است که مسیریابی منطقی برای شما انجام میدهد و اجازه میدهد تا مسیریابی ترافیک را میان سوییچهای منطقی به بهترین شکل مدیریت کنید. همچنین، مسیریابی ترافیک را میان یک سوییچ منطقی و شبکههای عمومی انجام میدهد.

Logical Firewall: یک دیوارآتش منطقی توزیعی نقش مهمی در تامین امنیت شبکههای نرمافزار محور دارد. یک فایروال منطقی این امکان را میدهد تا قواعد ویژگیمحور را نه تنها بر مبنای آدرسهای آیپی و شبکههای گسترده محلی مجازی، بلکه بر مبنای نام ماشینهای مجازی و اشیا vCenter نیز تعریف کنید.

علاوه بر سرویسهای یاد شده، NSX طیف گستردهتری از خدمات را نیز ارائه میدهد که پرداختن به آنها به چند مقاله جداگانه و مفصل نیاز دارد. با توجه به توضیحاتی که ارائه کردیم و اگر فرض کنیم که راهحل انتخاب شما، NSX است، فرآیند پیادهسازی VXLAN شامل مراحل زیر است:

- پیشنیازها: زیرساخت شبکه IP یا MPLS؛ شبکه محلی مجازی گسترشپذیر بر روی زیرساخت شبکه IP یا MPLS موجود اجرا میشود که همان شبکه محلی است.

- سختافزار شبکه سازگار با VXLAN: شما به سوئیچها، روترها و سرورهایی نیاز دارید که از VXLAN پشتیبانی کنند. همچنین، باید برای پیادهسازی و پیکربندی VXLAN درک عمیقی از مفاهیم شبکه مانند مسیریابی، سوئیچینگ و پروتکلهای شبکه داشته باشید.

- طراحی شبکه VXLAN: باید توپولوژی شبکه VXLAN خود را طراحی کنید، از جمله تعداد شبکههای مجازی، نحوه اتصال آنها و نحوه مسیریابی ترافیک بین آنها.

- انتخاب VNI ها: باید برای هر شبکه مجازی یک شناسه شبکه مجازی (VNI) منحصر به فرد اختصاص دهید.

- انتخاب آدرسهای IP: شما باید برای هر VTEP (نقطه پایانی تونل VXLAN) یک آدرس IP منحصر به فرد اختصاص دهید.

- پیکربندی سخت افزار شبکه: باید سوئیچهای خود را برای پشتیبانی از VXLAN و ارسال ترافیک VXLAN به درستی پیکربندی کنید. همچنین، باید روترهای خود را برای مسیریابی ترافیک بین شبکههای مجازی VXLAN پیکربندی کنید و در نهایت سرورهای را برای استفاده از VXLAN و اتصال به شبکههای مجازی مربوطه پیکربندی کنید.

- تأیید و نظارت: هنگامی که VXLAN پیکربندی VXLAN شد، باید به دقت آنرا آزمایش کنید تا مطمئن شوید که همه چیز به درستی کار میکند.

پیشنهاد مطالعه: VLAN چیست؟ فرآیند ارسال اطلاعات در VLAN

VXLAN و VLAN چه تفاوتهایی دارند؟

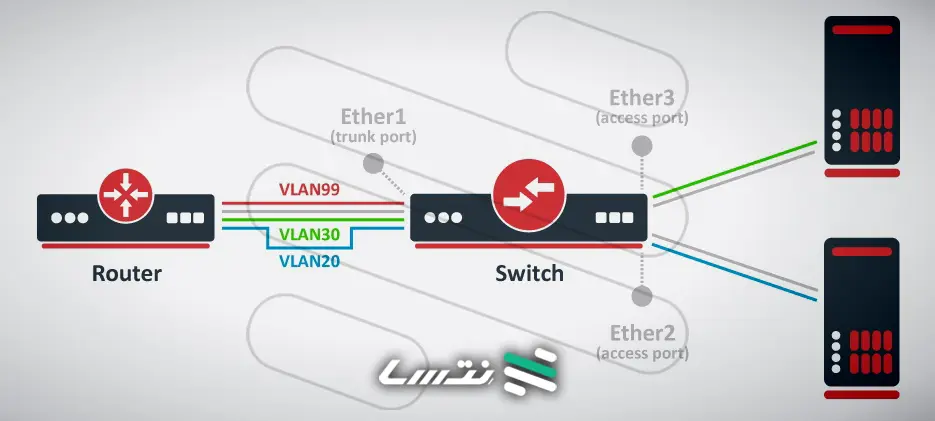

VLAN (شبکه محلی مجازی) و VXLAN (شبکه محلی مجازی توسعهپذیر) فناوریهایی برای جداسازی ترافیک شبکه هستند، اما با روشهای مختلفی این کار را انجام میدهند. برخی از تفاوتهای کلیدی این دو فناوری به شرح زیر هستند:

- زیرساخت شبکه:

- VLAN: شبکههای محلی مجازی از سوئیچهای شبکه برای جداسازی ترافیک بر اساس برچسبهای شبکه محلی مجازی در فریمهای اترنت استفاده میکنند.

- VXLAN: شبکه محلی مجازی توسعه پذیر از شبکه IP یا MPLS به عنوان زیربنایی برای کپسوله کردن ترافیک اترنت در بستههای UDP و ارسال آنها به VTEPهای (نقطه پایانی تونل VXLAN) دیگر برای جداسازی ترافیک استفاده میکند.

- مقیاس پذیری:

- VLAN: شبکههای محلی مجازی به 4094 شبکه مجازی محدود میشوند.

- VXLAN: شبکههای محلی مجازی توسعهیافته از نظر تئوری تا 16 میلیون شبکه مجازی را پشتیبانی میکنند.

- امنیت:

- VLAN: شبکههای محلی مجازی جداسازی ترافیک را در سطح لایه 2 ارائه میدهند، که نقش مهمی در دفع برخی از حملات سایبری دارد.

- VXLAN: شبکههای محلی مجازی توسعه یافته، جداسازی ترافیک را در سطح لایه 3 ارائه می دهد که از آن در برابر حملات لایه 2 و لایه 3 محافظت میکند.

- انعطاف پذیری:

- VLAN: شبکههای محلی مجازی برای ایجاد شبکههای مجازی ثابت با توپولوژیهای از پیش تعریف شده مناسب هستند.

- VXLAN: شبکههای محلی مجازی توسعه یافته برای ایجاد شبکههای مجازی پویا با توپولوژیهای غیرقابل پیش بینی مناسب است.

- پیچیدگی:

- VLAN: شبکههای محلی مجازی نسبتا ساده هستند و برای پیادهسازی و مدیریت به دانش شبکه کمی نیاز دارند.

- VXLAN: شبکههای محلی مجازی توسعه یافته پیچیدهتر هستند و برای پیادهسازی و مدیریت به دانش شبکه عمیق تری نیاز دارند.

- موارد استفاده:

- VLAN: شبکههای محلی مجازی معمولا برای شبکههای سنتی مانند شبکههای اداری و دیتاسنترها استفاده می شوند.

- VXLAN: شبکههای محلی مجازی توسعه یافته معمولا در تعامل با شبکههای ابری، شبکههای تعریف شده توسط نرمافزار (SDN) و شبکههای اینترنت اشیا (IoT) استفاده می شود.