trusted platform module چیست؛ کاربرد TPM در امنیت سرور اچ پی

تراشه TPM سرنام (Trusted Platform Module) یک تراشه سختافزاری است که برای ایجاد امنیت سیستمهای کامپیوتری و سرورها طراحی شده است. این تراشه به شکل گستردهای در سرورها استفاده میشود و نقش مهمی در تضمین امنیت سرور و دادهها دارد. تراشه TPM قابلیت هایی دارد که از جمله آنها میتوان به موارد زیر اشاره کرد:

فهرست محتوا

ماژول امنیتی TPM چیست؟

ماژول امنیتی TPM (Trusted Platform Module) یک تراشه سختافزاری است که برای تامین امنیت بهتر سرورها طراحی شده است. این ماژول با ایجاد یک محیط امن به سرپرستان شبکه اجازه میدهد تا برنامههای حساس را روی سرور ایجاد کنند یا اطمینان حاصل کنند که دادههای بارگذاری شده در حافظه با خطر تحریف روبرو نمیشوند. این محیط امن شامل یک سری از فرآیندهای امنیتی است که میتوانند از برنامهها در برابر حملات مخرب و نفوذی محافظت کنند. با این توصیف باید بگوییم که به کارگیری ماژول TPM باعث بهبود امنیت سرورها و دادهها شده اعتماد به سرور را دوچندان میکند. لازم به توضیح است که ماژول فوق تنها در سرورها استفاده نمیشود و بسیاری از سیستمهای رایانهای شامل لپ تاپها، کامپیوترهای شخصی، ایستگاههای کاری، دستگاهی All-in-one و دیگر دستگاههای محاسباتی نیز همراه با این ماژول به بازار عرضه میشوند.

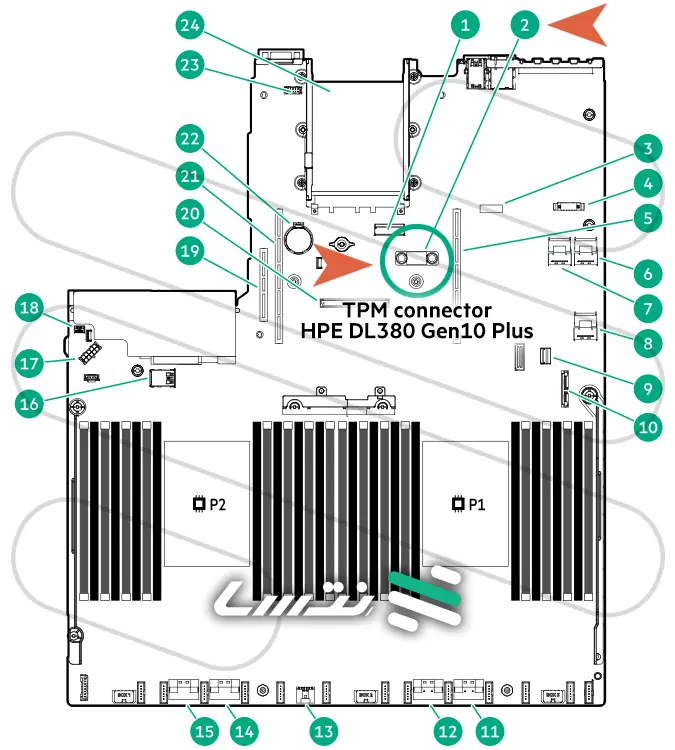

ماژول TPM یک تراشه پردازشی و محاسباتی کوچک است که در زمینه رمزنگاری اطلاعات با امنیت بالا مورد استفاده قرار میگیرد و توانایی رمزنگاری و رمزگشایی اطلاعات را دارد. این ماژول کلیدهای رمزگذاری یکتا و منحصر به فردی برای هر سختافزار ایجاد میکند. به بیان دقیقتر، کلیدهای دو سرور مجهز به این ماژول با یکدیگر یکسان نیستند. این ماژول بخشی از رمز عبور را درون خود ذخیرهسازی میکند که باعث میشود امنیت اطلاعات دوچندان شده و افراد غیر مسئول موفق به دستکاری اطلاعات نشوند. به طور معمول، ماژول TPM روی مادربرد سرور به شکل لحیمکاری شده روی برد قرار گرفته است، هرچند امکان اضافه کردن آن به مادربرد در قالب یک قطعه جانبی وجود دارد. ماژول TPM از طریق گذرگاه LPC که وظیفه کنترلر ارتباط وسایل جانبی را دارد یا گذرگاه SPI که عملکرد برخی از ویژگیهای نرمافزاری بایوس را دارد با مادربورد و دیگر بخشهای سرور در ارتباط است.

عملکرد چیپست TPM و دسترسی به چیپست TPM؟

همانگونه که اشاره کردیم، ماژول TPM به دلیل ویژگیهای امنیتی سطح بالایی که دارد مانع از سرقت کلیدهای رمزنگاری میشود که در عملیات مختلفی مثل رمزنگاری اطلاعات مورد استفاده قرار میگیرند. TPM نه تنها قابلیت ذخیرهسازی امن کلیدهای رمزنگاری را دارد، بلکه قابلیت رمزگذاری کلیدهای رمزنگاری را نیز دارد. به بیان دقیقتر، زمانی که کلید رمزنگاری توسط TPM استفاده میشود، TPM این کلید را با یک کد رمزگذاری میکند تا در صورتی که هکرها موفق به سرقت این کلید شدند، قادر به استفاده از آن نباشند. همچنین، TPM قابلیت جلوگیری از کپی کردن کلیدهای رمزنگاری را نیز دارد. به طور مثال، TPM میتواند تعیین کند که یک کلید رمزنگاری تنها در یک دستگاه خاص قابل استفاده باشد و در صورتی که به دستگاه دیگری منتقل شد، قابل استفاده نباشد. با توجه به ویژگیهای امنیتی TPM، این ماژول میتواند به صورت موثری از سرقت کلیدهای رمزنگاری جلوگیری کند.

عملکرد ماژول TPM در سرورهای اچپی

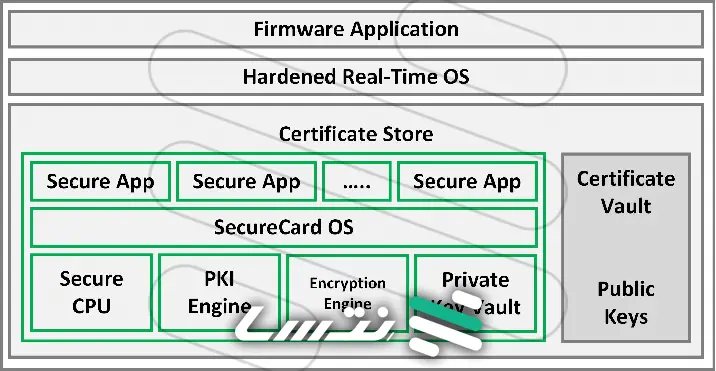

TPM یک کامپیوتر چیپ در سرورهای HP میباشد که در صورت اجرای سیستم عامل HPE-UX، قابلیت های امنیتی سرور را افزایش خواهد داد. ماژول امنیتی TPM در سرورهای اچپی شامل رمزهای عبور (passwords)، گواهینامه ها (certificate) یا کلیدهای رمزگذاری (encryption keys) میباشد. فرآیندهای امنیتی کلیدی را مستقل از سایر اجزای سخت افزاری سرور انجام می دهد. TPM کلیدهای رمزگذاری افزوده را از کلید اصلی سیستم ایجاد و ذخیره میکند. کلیدهای رمزگذاری ایجاد شده توسط TPM، کلیدهای رمزگذاری اپلیکیشنهای کاربردی سیستم را محصور می کنند تا یک لایه امنیتی اضافی برای داده های حساس سیستم فراهم کنند.

برای سرورهایی که با ماژول امنیتی TPM کانفیگ شده اند، TPM امکان انجام تمامی مراحل بوت را از طریق فریمور و سیستم عامل اندازه گیری میکند. چیپ TPM برای تمامی سرورهای نسل 10 و سرورهای HPE dl380 Plus و سرورهای جدید نسل 11 اچ پی به عنوان یک گزینه وجود دارد. میتوانید از طریق Microsoft Windows BitLocker یا measured boot عملکرد TPM را در OS سرور HP Gen 10 plus و سرورهای نسل 10 اچ پی فعال کنید.

پیشنهاد مطالعه : آموزش تصویری نحوه فعالسازی بیت لاکر در ویندوز سرور

نسل 9 سرورهای اچ پی از نسخه های TPM 1.2 و TPM 2.0 پشتیبانی می کنند و در صورت نصب نسخه TPM 1.2 بر روی برد سیستم نمیتوان آن را به نسخه TPM 2.0 ارتقاء داد. پس از نصب TPM بر روی سرور برای فعالسازی نیاز به دسترسی به BIOS/Platform Configuration (RBSU) در UEFI System Utilities خواهید داشت.

پیشنهاد مطالعه: UEFI چیست؟ نقش آن در راه اندازی ایمن سرور اچپی

امکان استفاده از TPM در سرورهای قدیمی وجود دارد؟

پاسخ مثبت است. سرپرستان شبکه میتوانند از TPM در سرورهای قدیمی نیز استفاده کنند و ضریب امنیتی سرورهای قدیمی را دوچندان کنند. برای استفاده از TPM در سرورها باید مطمئن شوید که سختافزار توانایی پشتیبانی از فناوری TPM در سطح سفتافزار را دارد یا خیر. تقریبا تمام سرورهای جدیدی که به بازار عرضه شدهاند قابلیت پشتیبانی از TPM را دارند. هرچند در سرورهای قدیمیتر، ممکن است TPM به طور پیشفرض فعال نباشد. در صورتی که سرور شما دارای سختافزار قدیمی است باید ابتدا بررسی کنید که آیا TPM در سرور موجود است یا خیر. اگر TPM در سرور موجود نیست، ممکن است بتوانید آن را به صورت جداگانه نصب کرد، اما این موضوع بستگی به نوع سرور دارد. اگر TPM در سرور موجود است، باید بررسی کنید که آیا TPM در بایوس فعال شده است یا خیر. در برخی از سرورها، TPM به صورت پیش فرض غیر فعال است و برای استفاده از آن باید در بایوس فعال شود.

چگونه TPM در بایوس را فعال کنیم؟

قبل از آنکه اقدام به فعالسازی TPM روی سرور خود کنید، ابتدا باید از وجود این تراشه روی سرور خود اطمینان حاصل کنید. این کار به دو شیوه نرمافزاری و سختافزاری قابل انجام شود که هر دو روش را مورد بررسی قرار میدهیم:

بررسی وجود TPM به صورت نرمافزاری:

- روی دکمه “Win+R” برای باز کردن صفحه اجرای دستورات کلیک کنید.

- در کادر متنی با شده، “tpm.msc” را وارد کنید و کلید اینتر را بزنید.

- صفحهای با عنوان Trusted Platform Module باز میشود.

- در این صفحه، میتوانید وضعیت TPM را بررسی کنید.

در صورتی که TPM در سرور وجود داشته باشید، وضعیت آن معمولا به صورت “تنظیمات TPM در دسترس است” یا “در دسترس است” نمایش داده میشود. همچنین، میتوانید با کلیک بر روی گزینه Trusted Platform Module به صفحه تنظیمات TPM دسترسی پیدا کنید.

بررسی وجود TPM به صورت سختافزاری:

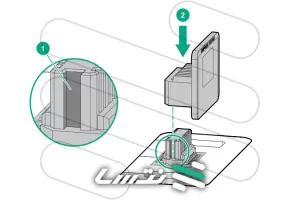

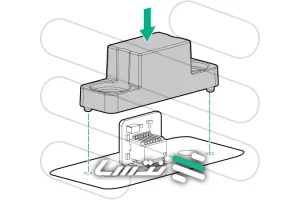

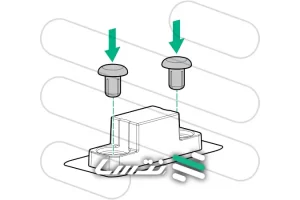

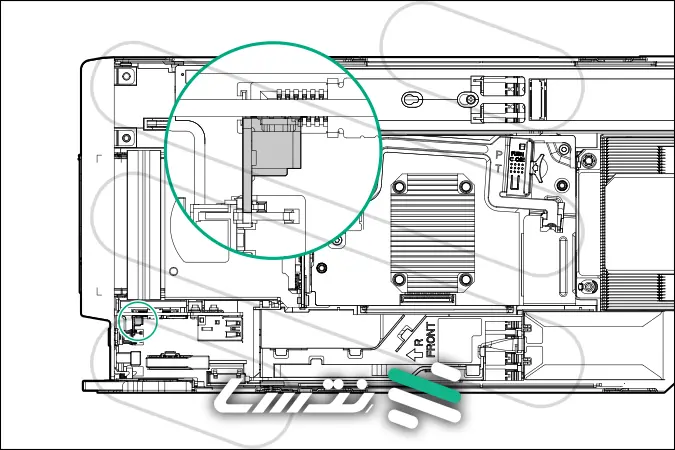

- درب سرور را باز کنید.

- اکنون به مادربورد سرور نگاه کنید و ببنید تراشه TPM روی مادربورد وجود دارد یا خیر.

- TPM عمدتا به صورت یک ماژول سختافزاری در سوکت TPM در مادربورد سرور قرار دارد. در برخی از سرورهای قدیمیتر، امکان افزودن TPM به صورت یک ماژول مستقل به مادربورد وجود دارد.

لازم به ذکر است که برخی سرورهای قدیمی از TPM پشتیبانی نمیکنند، بنابراین، فرآیند افزودن ماژول TPM به سرور باید به شکل نرمافزاری انجام شود.

اکنون که با روشهای مختلف شناسایی TPM در سرور آشنا شدیم، وقت آن رسیده تا نحوه فعالسازی TPM در بایوس را مورد بررسی قرار دهیم. فرآیند فعالسازی در سیستمهای مختلف به روشهای متفاوت انجام میشود. در ادامه، چند روش برای فعالسازی TPM در بایوس را مورد بررسی قرار میدهیم که میتوانید از آنها در ارتباط با سرورها استفاده کنید:

- بررسی تنظیمات بایوس: ابتدا باید به بایوس سیستم دسترسی پیدا کنید. این کار ممکن است با فشردن یکی از کلیدهای F1، F2، F10، Delete یا Esc در زمان روشن کردن سیستم انجام شود. سپس باید به تنظیمات TPM در بایوس بروید و TPM را فعال کنید.

در سرورهای HPE با کلید F9 میتوان به بایوس سیستم دسترسی پیدا کرد.

به ترتیب آدرس : System Configuration > BIOS/Platform Configuration (RBSU) > Server Security

انتخاب Trusted Platform Module Options>Enter>Enabled>F10

- استفاده از TPM management console: برخی از سیستمهای کامپیوتری مجهز به نرمافزار TPM management console هستند که برای فعال کردن TPM میتوانید از آن استفاده کنید.

- استفاده از TPM manufacturer software: برخی تولیدکنندگان TPM، نرمافزار خاصی را برای فعال کردن TPM ارائه میکنند. شما میتوانید از نرمافزار TPM manufacturer استفاده کنید تا TPM را فعال کنید.

- بازیابی تنظیمات پیشفرض: در برخی موارد، TPM در بایوس به صورت پیش فرض غیر فعال است و برای فعال کردن آن باید تنظیمات پیشفرض بایوس بازیابی شود. این کار ممکن است با فشردن یک کلید مشخص در زمان روشن کردن سیستم انجام شود.

همچنین برای فعال کردن TPM در برخی از سرورها ممکن است نیاز به دسترسی به حساب کاربری با سطح دسترسی مدیریتی داشته باشید. در نتیجه، برای فعال کردن TPM در بایوس بهتر است از راهنمایی ارائه شده توسط تولیدکننده سرور استفاده کنید.

مزایا و کاربرد ماژول TPM

از مزایای و کاربردهای ماژول TPM به موارد زیر باید اشاره کرد:

- ذخیره سازی کلیدهای رمزنگاری: TPM قابلیت ذخیره سازی کلیدهای رمزنگاری را دارد. این کلیدها به صورت امن داخل TPM ذخیره میشوند و توسط ویژگیهای امنیتی این ماژول محافظت میشوند. این کلیدها در فرآیند رمزنگاری دادهها مورد استفاده قرار میگیرند.

- احراز هویت: TPM قابلیت احراز هویت سرور را دارد. با استفاده از TPM میتوان اطمینان حاصل کرد که عملیات احراز هویت سرور به درستی اجرا میشود و دادههای موجود در سرور تحریف نشدهاند. به بیان دقیقتر، برخی از سرورها قابلیت تغییر کدهای سفتافزار را دارند، بنابراین قبل از اجرای سیستم عامل سرور اجرا میشوند. احراز هویت مبتنی بر TPM مانع از آن میشود تا بدافزارها بتوانند قبل از اجرای سیستم عامل سرور اجرا شوند.

- امضای دیجیتال: TPM قابلیت امضای دیجیتال را دارد. با استفاده از TPM میتوان امضای دیجیتالی از سندها و فایلها به صورت امن تولید کرد.

- محافظت از کلیدهای رمزنگاری: TPM از طریق سیستمهای رمزنگاری قدرتمند مثل RSA، AES و SHA-1 از کلیدهای رمزنگاری محافظت میکند. این کلیدها نیز در تراشه TPM ذخیره میشوند و دسترسی به آنها اگر نگوییم غیر ممکن، بسیار سخت است.

- محافظت از سختافزار: TPM قابلیت محافظت از سختافزار سرورها را دارد. با استفاده از TPM میتوان از سختافزار سرور در برابر حملات ویروسی و نفوذی محافظت کرد. امروزه، سرورهای تولید شده توسط شرکتهای بزرگی مثل اچپی با استفاده از این ماژول محافظت میشوند.

- کارایی بالا: ماژول TPM به دلیل اینکه تنها وظیفه پردازش و رمزگذاری و رمزگشایی اطلاعات را دارد، عملکرد بسیار بالایی در این زمینه دارد و قادر است اطلاعات را به شکل سریع و امن در سرور ذخیرهسازی کند.

- تولید اعداد تصادفی: TPM فرآیند رمزگذاری اطلاعات را بر مبنای تولید اعداد تصادفی انجام میدهد که باعث میشود هکرها موفق نشوند بر مبنای تکنیکهای رایج اقدام به حدس زدن و شکستن اطلاعات کنند.

- پایداری زیاد در حملات: TPM به دلیل اینکه فرآیند رمزگذاری را به شکل سختافزاری انجام میدهد بالاترین پایداری در برابر حملات سایبری را دارد. به طور مثال، TPM میتواند رمزنگاری کلیدها را انجام دهد و از سرقت کلیدهای رمزنگاری توسط هکرها یا حتی کارمندان داخل سازمان جلوگیری کند.

- قابلیت ذخیره سازی کلیدهای رمزنگاری: TPM میتواند کلیدهای رمزنگاری را در خود ذخیره کند و مانع سرقت کلیدها شود.

- عدم وابستگی به سیستم عامل: یکی دیگر از ویژگیهای مهم TPM عدم وابستگی به سیستم عامل نصب شده روی سرور است. به دلیل داشتن مدار منطقی و پردازنده مرکزی مخصوص به خود که در قالب یک آیسی روی مادربورد قرار گرفته است و همچنین سفتافزار اختصاصی برای پردازش دستورات، عملکردش مستقل از سیستم عامل است که همین مسئله پایداری آن در برابر آسیبهای نرمافزاری را بیشتر میکند.