نحوه کانفیگ SAN Switch

سن سوییچها پل ارتباطی سرورها، ذخیرهسازها و تجهیزات پشتیبانگیر شبکه هستند. بهطوری کلی، وظیفه اصلی SAN Switch نظارت بر جریان ترافیک میان سرور و ذخیرهساز است. کاری که سن سوییچ انجام میدهد این است که دادهها را بررسی و برای مقصد درست ارسال میکند.

فهرست محتوا

تفاوت سوئیچ SAN و سوئیچ LAN

یکی از مهمترین تفاوتها در هزینههای تمام شده، مدیریت، ذخیرهسازی اطلاعات و دسترسی به اطلاعات نهفته است. هنگامی که از سوئیچ لن استفاده میکنید که قرار است یک محدوده مشخص شده مثل یک ساختمان، ناحیه یا یک مکان مشخص را پوشش دهد، این شانس را دارید تا فرایند جابهجایی فایلها میان کلاینتهای مختلف را از طریق پروتکل اترنت مدیریت کنید. در این حالت، هزینه کابلکشی، خرید تجهیزات و …. به شکل قابل توجهی کاهش پیدا میکند. هنگام استفاده از سوئیچ سن و انتخاب یک پیکربندی مناسب برای سن سوئیچ، میتوانید به هزاران سرور در یک لحظه خدماترسانی کنید، بدون اینکه شاهد هیچگونه مشکل از دست دادن بستهها باشید.

سن سوئیچها بیشتر در شبکههای گسترده و سنگین استفاده میشوند و بنابراین بهتر است زمانی از سن سوئیچ استفاده کنید که شبکههای زیادی در سازمان تعریف شده باشند و هر یک اطلاعات مختلفی را مبادله میکنند. درست است که سن سوئیچها را میتوان به عنوان سوئیچ لن استفاده کرد، اما هزینه تمام شده اینکار زیاد خواهد بود، زیرا به تجهیزات مخصوصی نیاز دارند.

سوییچهای LAN بر مبنای مکآدرسها یا آدرسهای آیپی کامپیوترها، سوئیچها یا روترهای شبکه را به یکدیگر متصل میکنند، این سوییچها جایگزینی برای هابهای قدیمی هستند و مشکلات آنها همچون مصرف بیهوده پهنای باند یا مشکلات امنیتی را ندارند. سوییچهای لایه 2 از از مکآدرس و سوییچهای لایه 3 از آدرس آیپی دستگاهها برای یافتن مقصد استفاده میکنند. رایجترین کاربرد سوئیچ LAN در شبکههای محلی است. SAN Switch از تجهیزات اصلی شبکههای ذخیرهساز است که برخلاف سوئیچ LAN که برای اتصال کامپیوترها، سوئیچها یا روترها استفاده میشود برای برقراری ارتباط سرور با تجهیزات ذخیرهسازی استفاده میشود.

سوئیچ LAN از رابطهای استاندارد استفاده میکند و روی اترنت آیپیمحور کار میکند. سوئیچ SAN مبتنی بر شبکه استوریجی iSCSI یا ترکیبی از فناوریهای iSCSI و کانال فیبر است و برای استقرار در شبکههای SAN طراحی شدهاند. در سوییچ LAN از کارتهای شبکه معمولی که مکآدرس دارند استفاده میشود، اما در سوئیچ SAN از کارت شبکه HBA گاهی اوقات فیبرنوری استفاده میشود.

پیشنهاد مطالعه: تفاوت سوئیچ های LAN و SAN

مشکلات رایج در زمان کانفیگ سن سوئیچ

اگر قصد نصب سن سوییچ جدیدی را دارید، کانفیگ سن سوئیچ ساده است. همه سوئیچ ها دارای تنظیمات پیشفرض و آدرس آیپی هستند و باید با استفاده از یک مرورگر یا خط فرمان به آدرس آیپی وصل شوید و برخی از تنظیمات اولیه سوئیچ سن را تغییر دهید تا به درستی برای محیط تنظیم شود. اینکار مشکل خاصی ندارد. برای سوئیچهای سن جدید، تنها تغییراتی که باید اعمال کنید پیکربندی آدرس آیپی، ماسک زیر شبکه و پورت پیشفرض است تا بتوانید از طریق یک مرورگر به آن وصل شوید. در شبکههای بزرگ که قرار است سن سوییچهای مختلفی در آن نصب شوند، سوئیچ اول بهعنوان اصلی Master شناخته میشود که پیکربندیها را نگهداری میکند.

وقتی سوئیچهای سن دیگری اضافه میشوند، اطلاعات را از سوئیچ اصلی دانلود میکنند در این حالت همه سوئیچ ها یک شناسه دامنه دارند که پیکربندی آنها زمانبر نیست و به سرعت قابل تنظیم و استفاده هستند. با اینحال، مشکل زمانی آغاز میشود که شرکتی اعلام میدارد که دوست دارم سوئیچها را با شناسه دامنه ایستا پیکربندی کنم تا مطمئن شوم یک شناسه دامنه خاص هرگز به دو سوئیچ مختلف اختصاص نخواهد یافت. اگر دو سوئیچ شناسه یکسانی داشته باشند، عملکرد آنها با اختلال روبرو میشود و بستهها هیچگاه به مقصد نمیرسند. دومین مشکل به عدم مسدودسازی پورتهایی باز میگردد که استفاده نمیشوند، اما ممکن است باعث ایجاد اختلال در ترافیک شبکه شوند.

مناسبتترین توپولوژی برای پیادهسازی سن سوئیچ در شبکه

قبل از شروع طراحی و پیادهسازی سن سوییچ، ابتدا باید توپولوژی که قرار است San Switch بر مبنای آن کار کند را تعیین کنید. به دلیل اینکه توپولوژی درست در صورت نیاز به افزونگی بهترین روش شناخته شده پیادهسازی سن سوئیچها است، این اطمینان خاطر را میدهد که در آینده دستگاههای متصل به سنسوییچها به درستی کار کرده و در هنگام اعمال تغییرات با مشکل خاصی روبرو نمیشوید. امروزه انواع مختلف از توپولوژیها وجود دارد که میتوان برای پیکربندی سن سوئیچ از آنها استفاده کرد، البته بسته به بزرگی شبکه و تعداد سوئیچها، کارشناسان شبکه از سه رویکرد زیر استفاده میکنند:

در روش اول تنها یک سن سوئیچ دارید. کارشناسان شبکه میتوانند از طریق روشهای مختلفی تعداد پورتهای سوییچ را افزایش دهند، البته رویکرد فوق در مقایسه با سوییچهایی که به شکل عادی پورتهای بیشتری در اختیار قرار میدهند گران هستند. با اینحال، هنگامی که همه تجهیزات به یک سن سوییچ متصل شوند، کمترین تاخیر بین میزبان و حافظه به وجود میآید.

در روش دوم با یک شبکه گسترشپذیر روبرو هستید. به این صورت که شبکه سازمانی به تدریج بزرگتر میشود و کلاینتها، سوییچها و سن سوییچهای بیشتری به آن اضافه میشود. در این حالت هر سوئیچ باید به سوئیچ دیگری متصل شود که برای قراری ارتباط از مکانیزم ISLها یا پیوندهای بین سوئیچ استفاده میشود.

روش سوم بیشتر مناسب برای مراکز دادهای است که سوییچهای مختلفی در آنها مستقر است و تمامی پورتهای سوییچ به دستگاههای مختلفی مثل سرورها، ذخیرهسازها و…. متصل هستند. برای مدیریت این سوییچها از رویکردی بهنام Core-Edge استفاده میشود. در روش فوق یک سوییچ با ظرفیت سوییچینگ بالا در لایه هسته قرار میگیرد که اطلاعات درون آن ذخیره میشود. در این روش میزبانها به سوئیچهای لبه کوچکتر (لایه دسترسی) متصل میشوند که از طریق ISL ها به هسته مرتبط هستند. این توپولوژی میتواند به صدها یا هزاران پورت رسیدگی کند و اطمینان را بدهد که میزبان فقط باید حداکثر دو سوئیچ را برای دستیابی به فضای ذخیرهسازی استفاده کند.

مشاوره خرید تیپ درایو در نتسا

پیادهسازی Masking و Zoning در سن سوئیچ

ناحیهبندی (Zoning) به پیکربندی اعمال شده روی سن سوئیچ اشاره دارد و تضمین میکند سن سوییچها تنها با کلاینتهای مرتبط در ارتباط هستند. مزیتی که ناحیهبندی دارد در صرفهجویی پهنای باند و مصرف منابع خلاصه شده است، علاوه بر این مشکل بروز خرابیهای ناگهانی را کم میکند.

عملیات ماسکزنی (Masking) روی آرایههای ذخیرهسازی انجام میشود و این تضمین را میدهد که تنها اسامی تجهیزات خاص (WWNs) میتوانند با واحدهای ذخیرهسازی (LUNهای) موجود در آن آرایه ارتباط برقرار کنند. اگر ماسکزنی به شکل درستی روی آرایه ذخیرهسازی اعمال شود، تنظیم کامل ماسکزنی در هر دستگاه ضرورتی ندارد و علاوه بر این پیکربندی سنسوئیچ نیز سادهتر میشود.

انواع Zoning موجود در Fabric Switches

ناحیهبندی (Zoning) در ارتباط با شبکههای ذخیرهساز SAN به دو روش انجام میشود. این دو روش Soft Zoning و Hard Zoning هستند که هر یک مزایای خاص خود را دارند. در روش ناحیهبندی روان/نرم (Soft Zoning) اجازه داده نمیشود که ترافیک یک دستگاه توسط سایر دستگاهای تحت شبکه مشاهده شود. برای این منظور از مکانیزمهایی مثل فیلترینگ استفاده میشود. در مکانیزم ناحیهبندی سخت (Hard Zoning) سوییچ امکان ارسال ترافیک از پورت مسدود شده به سایر پورتها را ندارد. مزیتی که روش فوق دارد این است که امنیت بهتری را ارایه میکند.

مکانیزم ناحیهبندی میتواند با استفاده از پورت و از طریق بهکارگیری مکانیزمهایی مثل WWN سرنام World Wide Name در Port Zoning انجام شود. در این حالت سرپرستان شبکه میتوانند دسترسی یک پورت روی سوییچ به یک پورت دیگر سوییچ را محدود یا اجازه دسترسی را صادر کنند. روش فوق یکی از مکانیزمهای خوبی است که در ارتباط با Fiber Switch در دسترس قرار دارد. در این نوع پیکربندی نواحی با تغییر کردن کابلهای متصل به سوئیچ Fiber تغییر میکند. مشکلی که روش فوق دارد این است که مدیریت نواحی را سخت میکند، زیرا سوییچها ممکن است نیاز به جابجایی یا کابلکشی دوباره داشته باشند و نواحی که بر مبنای این روش ساخته میشوند شاید با مشکل روبرو شوند. در مکانیزم WWN Zoning سرپرستان شبکه میتوانند اجازه دسترسی بین دو یا چند WWN را صادر کنند که همین مسئله مدیریت را تا حدودی ساده میکند، اما ممکن است باعث بروز حملههای WWN Spoofing یا همان جعل WWN شود.

نحوه کانفیگ سن سوئیچ

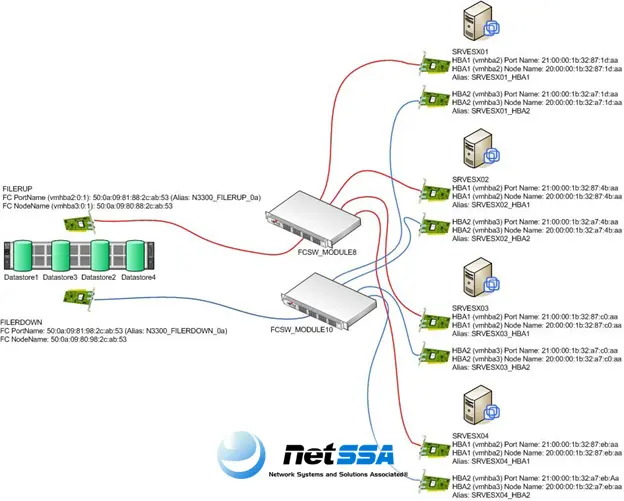

برای آنکه بتوانید 2 سن سوییچ را به یکدیگر متصل کنید، ابتدا باید درباره پیکربندی SAN Switchها اطلاعاتی داشته باشید. پیشنهاد میکنیم برای پیکربندی از رویکرد ناحیهبندی (zoning) که پیشتر به آن اشاره کردیم استفاده کنید و تنظیمات مربوط به سطح دسترسیهای HBA روی سرورها و HBAهای سمت آرایه ذخیرهسازها را مشخص کنید. در این مقاله قصد پیادهسازی پیکربندی سن سوییچهایی را داریم که هر کدام دو کارت HBA دارند که به شکل ضربدری به یکدیگر و به دو عدد سوئیچ فیبر متصل شدهاند. شکل زیر طرحی که قرار است پیکربندی را بر مبنای آن انجام دهیم نشان میدهد. در روش مذکور، بهترین مسیر هنگامی انتخاب میشود که نام گره (Node Name) یا World Wide Node Name WWNN و شماره پورتهای (World Wide Port Name) هر آداپتور را داشته باشیم و بدانید چه پورتی با کدام WWNN مرتبط است.

در شکل بالا به WWPN و WWNN سرورها برای پیکربندی ناحیه در سوییچهای فیبر نیاز است، زیرا به امنتر کردن محیط عملیاتی و مدیریت سادهتر کمک میکند. اگر به این اصل ساده دقت کنید، در آینده با مشکل نحوه تخصیص واحدهای ذخیرهسازی (LUNها) که شباهت زیادی به یکدیگر دارند یا دارای عملکردهایی مشابه هستند روبرو نمیشوید. همچنین به این نکته دقت کنید که اگر بر مبنای یک الگوی هدفمند کار نکنید، در آینده هنگامی که باید تغییری در معماری اعمال کنید باید وقت زیادی را صرف شناسایی ارتباطات کنید و احتمال بروز خطا نیز زیاد میشود. شبکهای که در این بخش آنرا پیکربندی و دو عدد سن سوییچ آنرا به یکدیگر متصل کنیم متشکل از دو عدد سوئیچ فیبر است و اطلاعات متفاوت Alias، Name، WWPN، WWNN و … دارد.

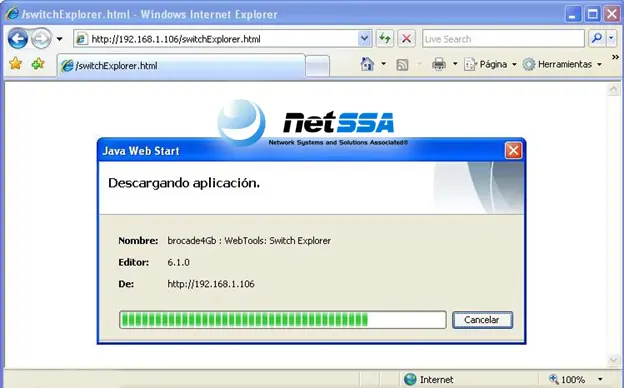

اکنون از طریق یک مرورگر به سوییچ متصل میشویم. دقت کنید قبل از انجام اینکار یک آدرس آیپی روی کنسول تنظیم کنید یا مطمئن شوید که سوئیچ در حالت پیشفرض یک آدرس آیپی دارد.

در این مرحله نام کاربری و رمزعبور را وارد کنید.

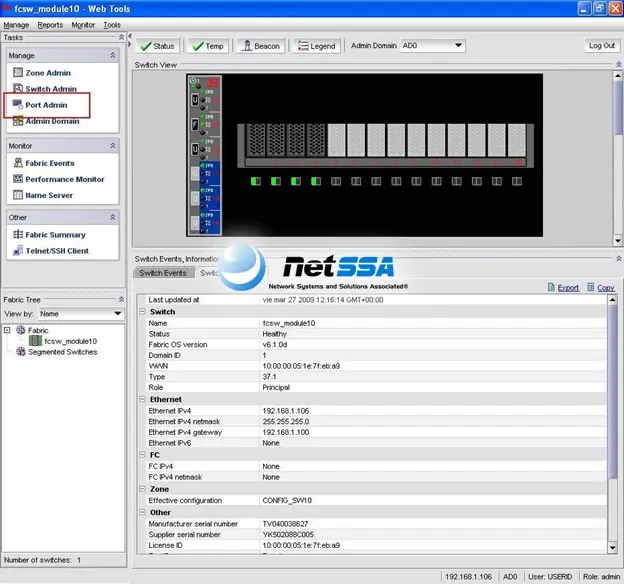

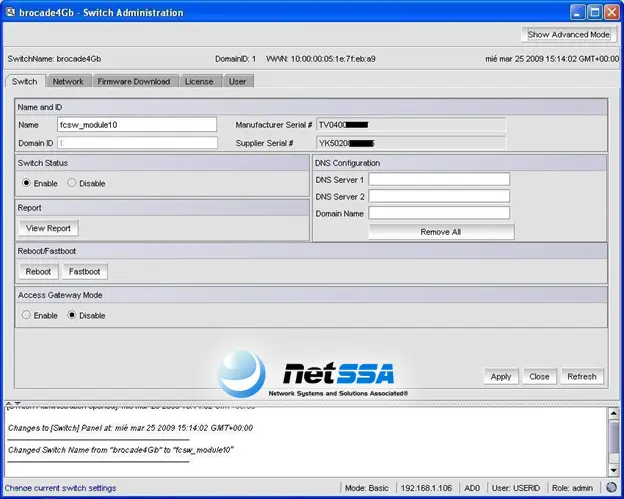

کنسول مدیریتی همانند شکل زیر است. در این کنسول ویژگیهای کلی سوییچ و پورتهای استفاده شده و حالت فعلی آنها را مشاهده میکنید. برای پیکربندی تنظیمات اولیه سوییچ باید دکمه Switch Admin را انتخاب کنید.

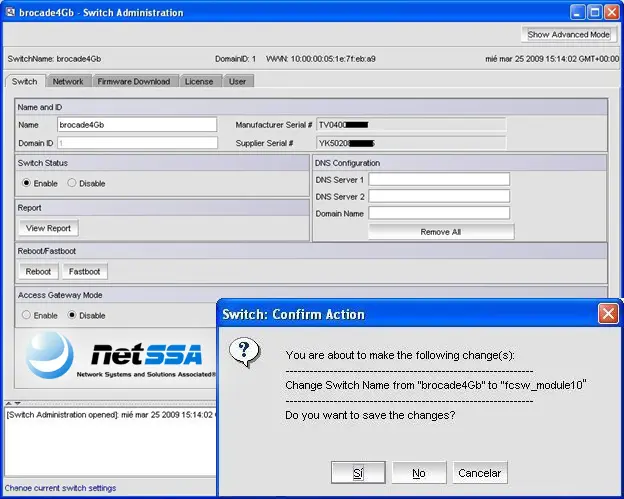

تغییر نام سوئیچ یا تغییر آدرس آیپی سوئیچ و بهروزرسانی Firmware سوئیچها با یک نسخه مشخص و استفاده از لایسنسها و تغییر رمزعبور USERID و ساخت کاربران جدید همراه است. تمامی این قابلیتها در زبانههای User ، Download ، Firmware ، Network ، Switch قرار دارند. هنگامی که پیکربندیها اعمال شدند روی دکمه Apply کلیک کنید تا تنظیمات اجرایی شوند.

با انجام اینکار گزارشی در ارتباط با تغییرات اعمال شده مشاهده میکنید. بهتر است برای پیشگیری از بروز مشکلات و فراموش کردن تغییراتی که اعمال کردهاید، همه فعالیتها را مستندسازی کنید تا در آینده با مشکلی روبرو نشوید.

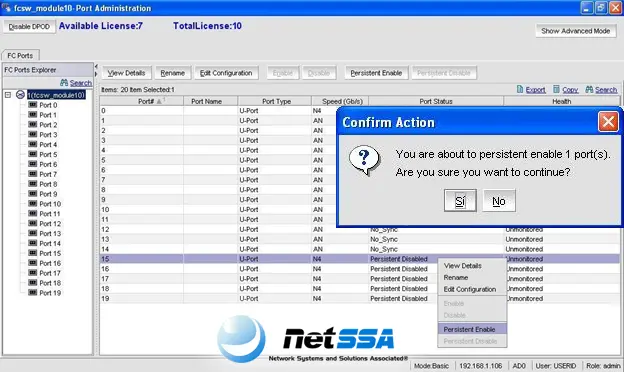

اگر فرض کنیم کاربری از نوع Port Admin داریم، میتوانیم تمامی پورتهای روی این سوئیچ یا سوئیجهای دیگر را مدیریت کنیم.

به دلیل اینکه پورتهای مشخصی داریم با پیشفرض Port Disabled کار را آغاز میکنیم. در این حالت پورتهای سوئیچ در وضعیت غیر فعال (Disabled ) هستند. اکنون میتوانیم پورتها را از طریق گزینه Persistent Enable در وضعیت فعال (Enable ) قرار دهیم. در این حالت هیچ سرور وصل شدهای به پورتها را مشاهده نمیکنید که علت وجود درایوهای HBA است.

پورت مورد نظر را Enable میکنیم.

هنگامی که پورت فعال شد یک پیغام Ack با متن Online نشان داده میشود.

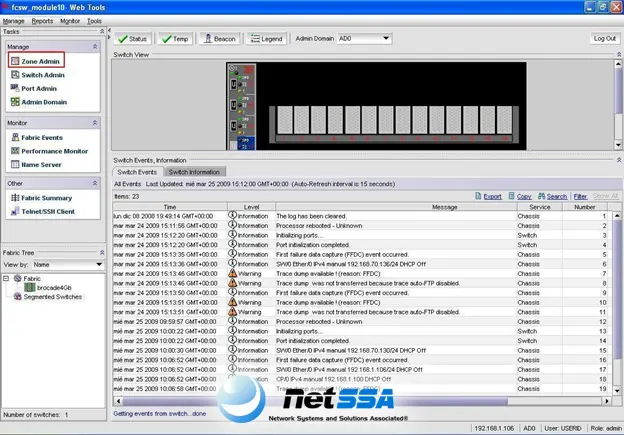

به دلیل اینکه پیکربندی اصلی Zone Admin است، میتوانیم نحوه دسترسی دستگاهها را به شکل روشن مشخص کنیم.

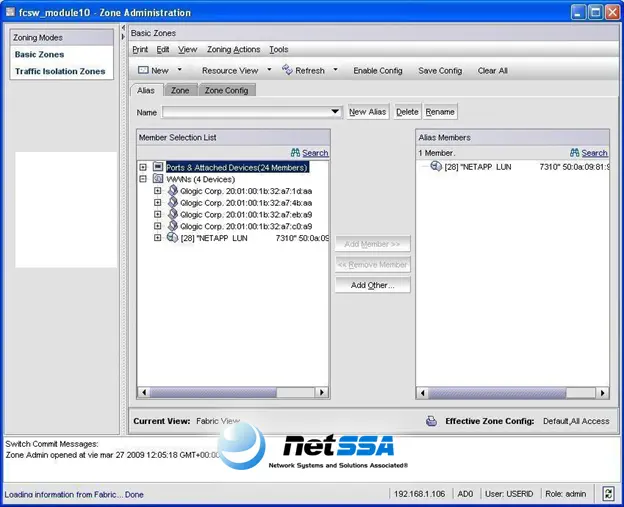

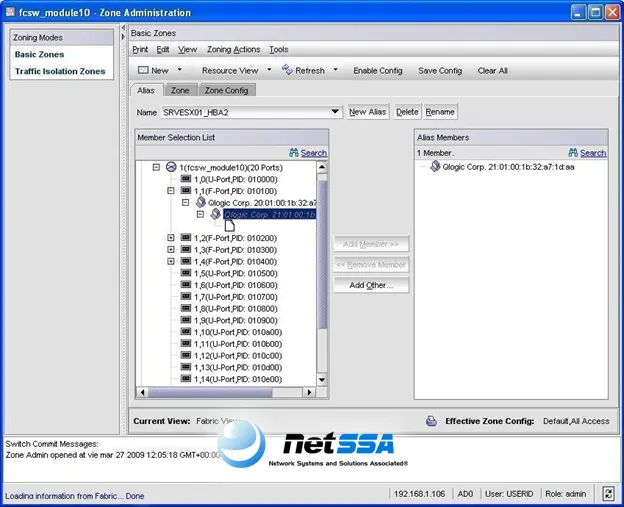

در زبانه Alias تمامی دستگاههای متصل به سوئیچ قابل مشاهده است. در اینجا، چهار سرور با کارتهای Qlogic HBA هستند و چهار اتصال روی سوئیچ دوم قرار دارد. با تنظیمات Alias روی کارتهای HBA به سادگی اتصالات و مناطق (Zoneها) قابل شناسایی هستند.

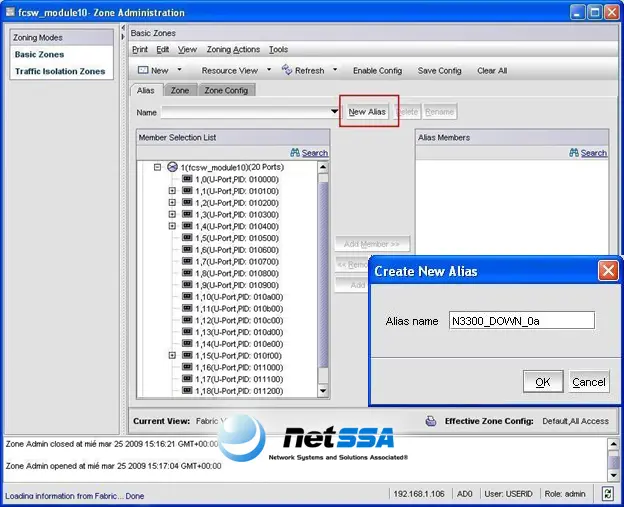

برای اینکار روی دکمه New Alias کلیک کنید.

برای شناسایی سادهتر دستگاهها یک نام مستعار نیاز داریم تا بتوانیم کارتهای HBA به سادگی تشخیص دهیم. در اینجا، دستگاه IBM N3300 با دو کنترلر Down و Up وجود دارد و به شرح زیر نامگذاری شدهاند.

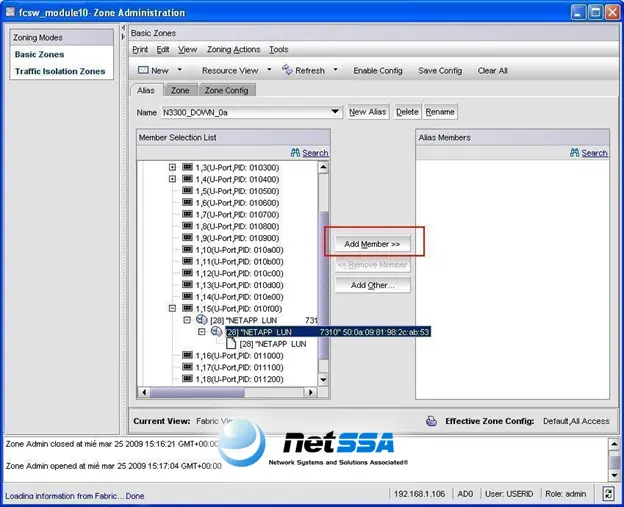

HBA را انتخاب کرده و روی دکمه Add Member کلیک کنید تا مجوز دسترسی را به دست آورید.

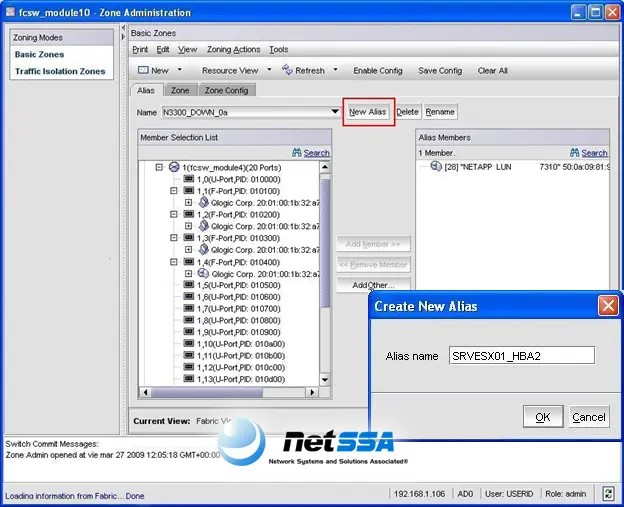

برای اضافه کردن دستگاه بعدی رویNew Alias کلیک کنید.

در پنجره زیر نامی برای کارت HBA مشخص کنید.

نام Alias Name را وارد کرده و روی دکمه OK کلیک کنید.

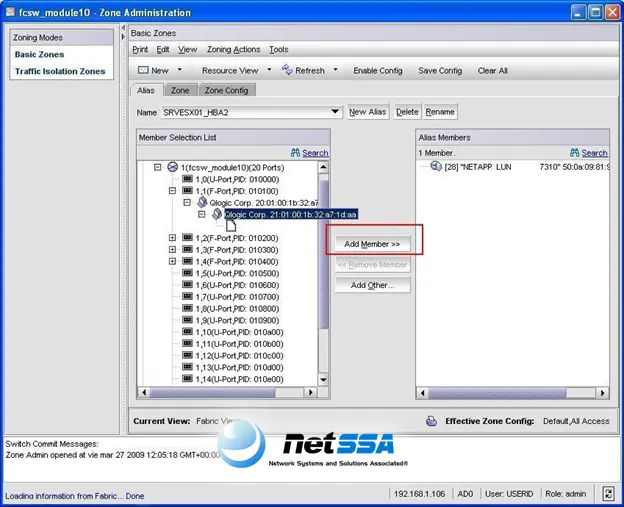

همانند شکل بالا هنگامی که HBA انتخاب شده است دکمه Add Member را کلیک کنید.

این تمام کاری است که برای اضافه کردن کارتهای HBA باید انجام دهید. اکنون زمان ساخت یک ناحیه جدید است.

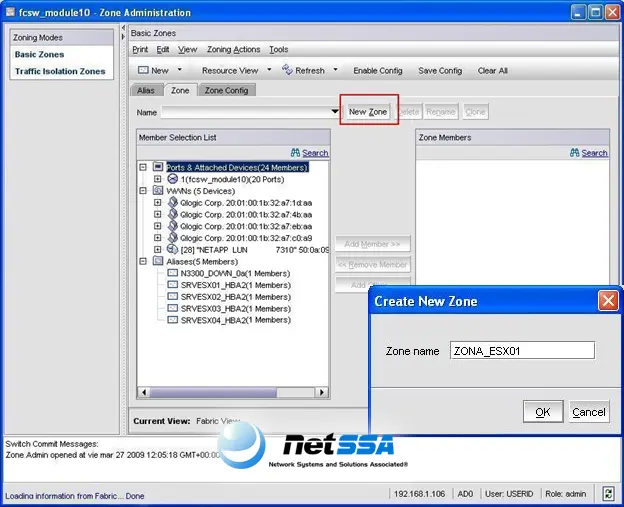

هنگامی که تمامی نامهای مستعار پیکربندی شدند، باید برای مدیریت بهتر آنها نواحی ایجاد کنید. نواحی با این هدف ساخته میشوند که ارتباط بین Aliasها را برقرار کنند. روی زبانه Zone و سپس دکمه New Zone کلیک کنید.

برای مدیریت بهتر نواحی باید نامهای مشخصی را تعیین کنید. در مثال فوق ما ZONA_ESX01 را انتخاب کردهایم و قصد داریم ترافیک میان کارت HBA سرور و استوریج را از طریق این ناحیه انتقال دهیم.

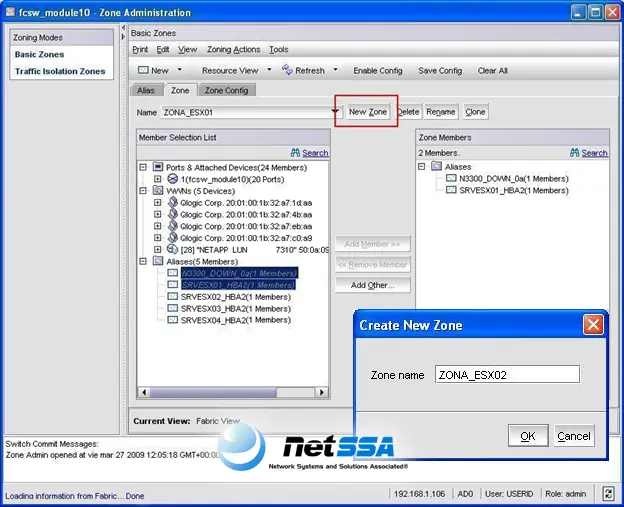

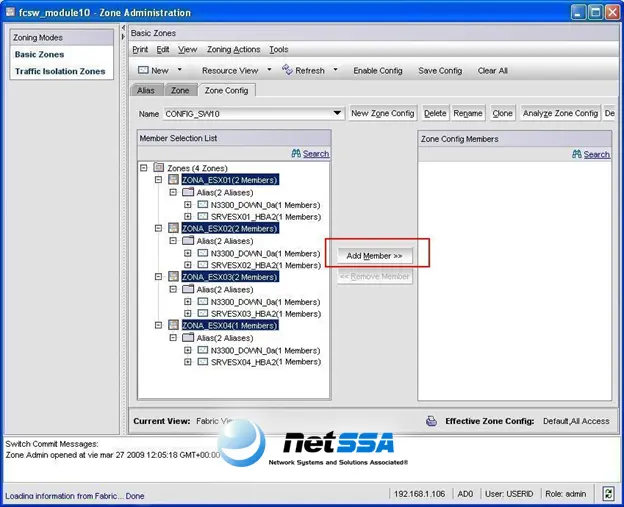

هنگامی که فرایند ساخت نواحی و نامگذاری آنها برای سرور و استوریج به پایان رسید روی دکمه Add Member کلیک کنید تا تنظیمات به بخش Zone members افزوده شود.

پس از تنظیم نواحی میتوانید ترافیک و دسترسی بین سرور ESX و استوریج را تعریف کنید. بنابراین به یک ناحیه دیگر نیاز داریم.

نام ناحیه را مشخص کرده و دکمه Ok را کلیک کنید.

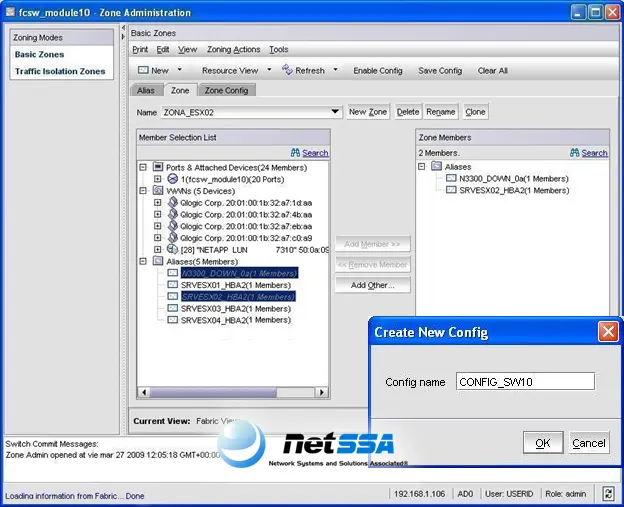

در ادامه روی دکمه add member کلیک کنید تا ناحیه ساخته شده اضافه شود.

هنگامی که تمامی نواحی تعریف و نصب شدند باید یک پیکربندی سراسری ایجاد کنید، آنرا ذخیرهسازی و فعال کنید. روی زبانه Zone Config کلیک کرده و دکمه New Zone Config را کلیک کنید.

نام پیکربندی سراسری را تعریف کرده (CONFLG_SW10) و دکمه Ok را کلیک کنید.

نواحی که ساختهاید را انتخاب کرده و روی دکمه add member کلیک کنید تا همگی عضو پیکربندی سراسری شوند که تعریف کردهاید.

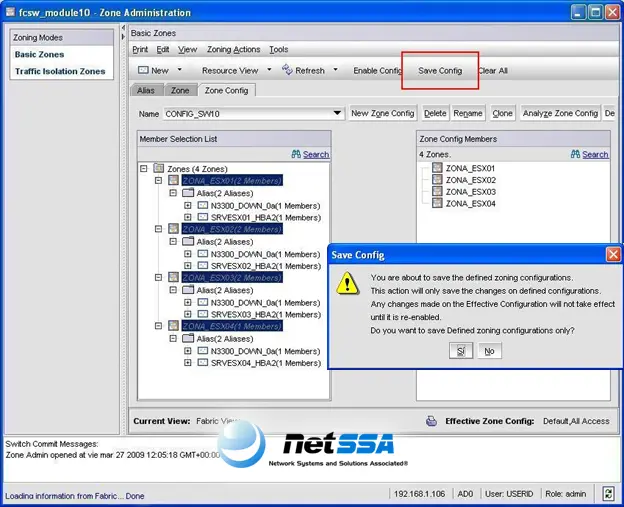

پس از انجام اینکار برای ذخیرهسازی تمامی تنظیمات روی دکمه Save Config کلیک کنید.

در ادامه روی دکمه Yes کلیک کنید.

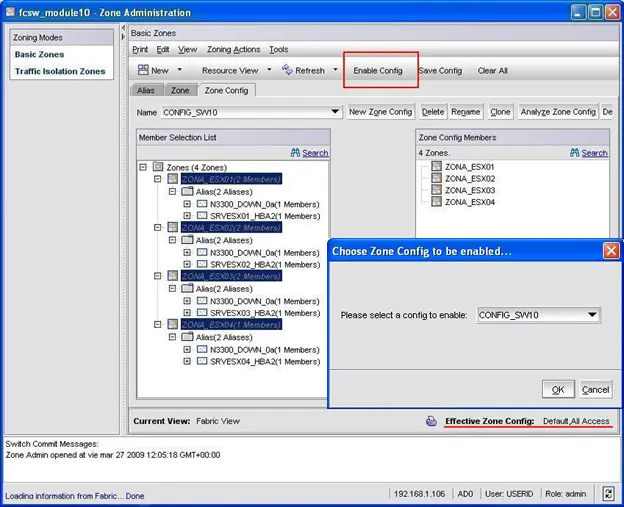

همانگونه که در تصویر بالا مشاهده میکنید، حالت پیشفرض اجازه عبور ترافیک را میدهد که ایدهآل نیست. باید پیکربندی سراسری که در بخش قبل تعریف کردهاید را انتخاب کنید. روی دکمه Effective Zone در بالای صفحه کلیک کنید.

در پنجره نشان داده شده پیکربندی سراسری که تعریف کردهاید را انتخاب کرده و دکمه OK را کلیک کنید. در پنجره ظاهر شده روی دکمه Ok کلیک کنید.

اکنون پیکربندی که اعمال کردهاید فعال میشود.

اکنون سوییچ پس از اعمال تغییرات در وضعیت عملیاتی مثل زیر قرار میگیرد.